【インフラストラクチャセキュリティ】「標的型攻撃とOperation Aurora」Vol.2~インシデントサーベイ~

エンタープライズ

セキュリティ

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

【インフラストラクチャセキュリティ】「標的型攻撃とOperation Aurora」Vol.1~インシデントサマリー~

-

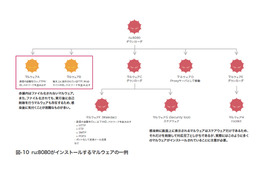

【インフラストラクチャセキュリティ】Gumblarの再流行(Vol.1)

―DDoS攻撃

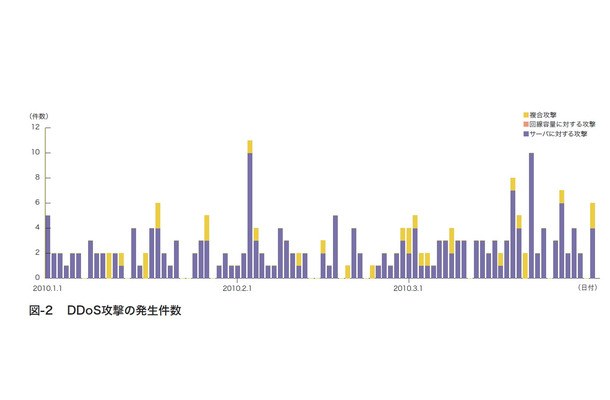

現在、一般の企業のサーバに対するDDoS攻撃が、日常的に発生するようになっています。DDoS攻撃の内容は、状況により多岐にわたりますが、一般には、脆弱性等の高度な知識を利用した攻撃ではなく、多量の通信を発生させて通信回線を埋めたり、サーバの処理を過負荷にしたりすることで、サービスの妨害を狙ったものになっています。図-2に、2010年1月から3月の期間にIIJ DDoS対策サービスで取り扱ったDDoS攻撃の状況を示します。ここでは、IIJ DDoS対策サービスの基準で攻撃と判定した通信異常の件数を示していますIIJでは、ここに示す以外のDDoS攻撃にも対処していますが、正確な攻撃の実態を把握することが困難なため、この集計からは除外しています。

DDoS攻撃には多くの攻撃手法が存在します。また、攻撃対象となった環境の規模(回線容量やサーバの性能)によって、その影響度合が異なります。図-2では、DDoS攻撃全体を、回線容量に対する攻撃、サーバに対する攻撃、複合攻撃(1つの攻撃対象に対して同時に数種類の攻撃を行うもの)の3種類に分類しています。

この3ヵ月間でIIJは、227件のDDoS攻撃に対処しました。1日あたりの対処件数は2.52件で、平均発生件数は前回のレポート期間のものと大きく変わっていません。DDoS攻撃全体に占める割合は、回線容量に対する攻撃が0%、サーバに対する攻撃が86%、複合攻撃が14%でした。今回の対象期間で観測されたもっとも大規模な攻撃は、サーバに対する攻撃に分類したもので、3万ppsのパケットによって105Mbpsの通信量を発生させたものです。また、攻撃の継続時間は、全体の86%が攻撃開始から30分未満で終了し、14%が30分以上24時間未満の範囲に分布しています。今回の期間中では24時間以上継続する攻撃は見られませんでした。

攻撃元の分布としては、多くの場合、国内、国外を問わず非常に多くのIPアドレスが観測されています。これは、IPスプーフィングの利用や、DDoS攻撃を行うための手法としてのボットネットの利用によるものと考えられます。

―マルウェアの活動

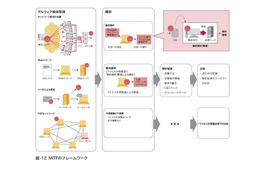

ここでは、IIJが実施しているマルウェアの活動観測プロジェクトMITFによる観測結果を示します。MITFでは、一般利用者と同様にインターネットに接続したハニーポットを利用して、インターネットから到着する通信を観測しています。そのほとんどがマルウェアによる無作為に宛先を選んだ通信か、攻撃先を見つけるための探索の試みであると考えられます。

―無作為通信の状況

2010年1月から3月までの期間中に、ハニーポットに到着した通信の総量(到着パケット数)の推移を図-3に、その発信元IPアドレスの国別分類を図-4にそれぞれ示します。MITFでは、数多くのハニーポットを用いて観測を行っていますが、ここでは1台あたりの平均をとり、到着したパケットの種類(上位10種類)ごとに推移を示しています。

ハニーポットに到着した通信の多くは、マイクロソフト社のOSで利用されているTCPポートに対する探索行為でした。また、前回のレポート期間と同様に、シマンテックのクライアントソフトウエアが利用する2967/TCP、SSHで利用する22/TCPに対する探索行為が観測されています。一方で、2582/TCP、11999/TCP等、一般的なアプリケーションで利用されていない目的不明な通信も観測されました。発信元の国別分類を見ると、中国の17.9 %、日本国内の15.9%、ベトナムの9.9%が比較的大きな割合を占めています。

―ネットワーク上でのマルウェアの活動

同じ期間中でのマルウェアの取得検体数の推移を図-5に、マルウェアの検体取得元の分布を図-6にそれぞれ示します。図-5では、1日あたりに取得した検体の総数を総取得検体数、検体の種類をハッシュ値で分類したものをユニーク検体数として示しています。

期間中での1日あたりの平均値は、総取得検体数が479、ユニーク検体数が37です。前回の集計期間での平均値が総取得検体数で623、ユニーク検体数で44でした。今回は、総取得検体数、検体の種類を表すユニーク検体数ともに、前回より減少傾向が見られました。

検体取得元の分布では、日本国内が61.3%、国外が38.7%でした。このうちIIJのユーザ同士のマルウェア感染活動は0.1%で、前回の観測期間に続いて低い値を示しています。

MITFでは、マルウェアの解析環境を用意し、取得した検体について独自の解析を行っています。この結果、この期間に取得した検体は、ワーム型が1.1%、ボット型が84.6%、ダウンローダ型が14.3%となりました。また、この解析により、42個のボットネットC&Cサーバと100個のマルウェア配布サイトの存在を確認しています。

―SQLインジェクション攻撃

IIJでは、Webサーバに対する攻撃のうち、SQLインジェクション攻撃について継続して調査を行っています。SQLインジェクション攻撃は、過去にもたびたび流行し話題になった攻撃です。SQLインジェクション攻撃には、データを盗むための試み、データベースサーバに過負荷を起こすための試み、コンテンツ書き換えの試みの3つがあることが分かっています。

2010年1月から3月までに検知した、Webサーバに対するSQLインジェクション攻撃の推移を図-7に、攻撃の発信元の分布を図-8にそれぞれ示します。これらは、IIJマネージドIPSサービスのシグネチャによる攻撃の検出結果をまとめたものです。発信元の分布では、日本が60.4%、中国が10.0%、米国が9.5%となり、以下その他の国々が続いています。Webサーバに対するSQLインジェクション攻撃の発生状況は、前回と同様の発生数となっています。

ここまでに示したとおり、各種の攻撃はそれぞれ適切に検出され、サービス上の対応が行われています。しかし、攻撃の試みは継続しているため、引き続き注意が必要な状況です。

※同記事はインターネットイニシアティブ(IIJ)の発行する「Internet Infrastructure Review」の転載記事である

執筆者:敬称略

齋藤 衛(さいとう まもる)

IIJ サービス本部 セキュリティ情報統括室 室長。法人向けセキュリティサービス開発等に従事の後、2001年よりIIJグループの緊急対応チームIIJSECTの代表として活動し、CSIRTの国際団体であるFIRSTに加盟。Telecom-ISAC Japan、日本シーサート協議会、日本セキュリティオペレーション事業者協議会、 Web感染型マルウェア対策コミュニティ等、複数の団体の運営委員を務める。IIJ-SECTの活動は、国内外の関係組織との連携活動を評価され、平成21年度情報化月間記念式典にて、「経済産業省商務情報政策局長表彰(情報セキュリティ促進部門)」を受賞した。

土屋 博英( 1.2 インシデントサマリ)

土屋 博英 鈴木 博志( 1.3 インシデントサーベイ)

鈴木 博志( 1.4.1 Gumblar型の攻撃スキームを持つ ru:8080)

永尾 禎啓( 1.4.2 標的型攻撃とOperation Aurora)

齋藤 衛 (1.4.3 マルウェア対策活動MITF)

IIJ サービス本部 セキュリティ情報統括室