「間違いだらけのGumblar対策」していませんか? 〜 エフセキュアがQ&A公開

エンタープライズ

その他

同記事では「大手メディアでも取り上げられるようになりましたが、情報が錯綜しているようです」とし、実際に検体を解析したうえで、よくある間違いをQ&A形式にて解説。全12項目にわたっており、とくに重要なポイントとしては、「ソフトを最新版にアップデートするだけでは大丈夫とはいえない」「アドレス制限やファイヤウォールでは防ぎきれない」「Gumblarは耐解析機能があるため、閲覧先Webサイトが安全かどうかチェックしてくれるソフトやサイトでも、判定は完全ではない」といった点があげられている。そして「結局どうすればいいんですか?」という質問に、「まず、感染していないかを確認してください。その後は、OSやインストールされているソフトウェアを最新版にする、ゼロデイ情報に注意し、暫定対応を実施する」と回答している。

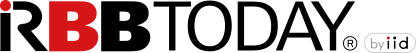

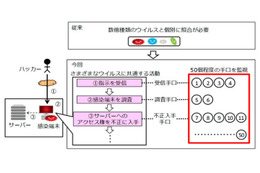

ちなみに現在のGumblarの動作は、「手元のWindowsパソコンが感染する」「そのパソコンで更新しているWebサイトが改ざんされる」という2つの段階に分けられる。まず、感染したサイトを閲覧した際に、脆弱性が利用され、パソコンが感染。Gumblarのバイナリが送り込まれ、パソコン内に潜むようになる。そして、FTPプロトコルを使って外部にアクセスした際に、アカウントとパスワードを盗み出す。この盗んだアカウントでサイバー犯罪者(PC側のGumblarウイルス)はWebサイトにアクセスして、サイトを改ざんするのだ。改ざんされたサイトを、第3者が閲覧することで、さらに感染が拡大することとなる。

一時的な対策としてはJavaScriptを無効にする(閲覧者側)、サイト更新にはFTPではなくSFTPやSCPを利用する(サイト管理者側)といったものとなるだろう。ただ最近では、Adobe Reader/Acrobatの脆弱性を利用する亜種も出てきており、Adobeの修正版ソフトウェアは2010年1月12日に出る予定だ。今後も同種の脆弱性が発見され、修正版がなかなか出ない可能性などもあるため、エフセキュアでは、「数年間はAdobeのJavaScriptは無効のままにしておいたほうがいい」としている。

なお先週8日には、警察庁や内閣官房情報セキュリティセンター(NISC)も注意喚起を行うなど、「Gumblar」ウイルスはすでに社会的な問題ともなりつつある。被害者となるだけでなく、感染を広げる加害者ともなる可能性もあるため、サイトを設置している管理者は、充分に対策を行ってほしいとのこと。

関連リンク

関連ニュース

-

「Yahoo!占い」内サイトが改ざん!Gumblar亜種感染の可能性

「Yahoo!占い」内サイトが改ざん!Gumblar亜種感染の可能性

-

Ameba、セキュリティ啓蒙キャンペーンのブログパーツがウイルス感染

Ameba、セキュリティ啓蒙キャンペーンのブログパーツがウイルス感染

-

無償ツールで「Gumblarウイルス」チェックを 〜 セキュアブレインが呼びかけ

無償ツールで「Gumblarウイルス」チェックを 〜 セキュアブレインが呼びかけ

-

2009年のウイルス被害の届出数、前年より大幅に減少 〜 IPA調べ

2009年のウイルス被害の届出数、前年より大幅に減少 〜 IPA調べ

-

年末年始を迎える前に… IPA、Webサイト改ざんに関する注意喚起

年末年始を迎える前に… IPA、Webサイト改ざんに関する注意喚起

-

JR東日本、サイトの運用を再開

JR東日本、サイトの運用を再開

-

トレンドマイクロとNEC、新セキュリティソリューションの共同開発を開始

トレンドマイクロとNEC、新セキュリティソリューションの共同開発を開始

-

ネット犯罪者による人気投票?! 「最もリスキーなセレブ2009」発表

ネット犯罪者による人気投票?! 「最もリスキーなセレブ2009」発表

-

トレンドマイクロ、最新セキュリティ情報を「Twitter」でつぶやき

トレンドマイクロ、最新セキュリティ情報を「Twitter」でつぶやき

-

米Symantec、Amazon EC2を通してセキュリティ/ストレージ管理を提供

米Symantec、Amazon EC2を通してセキュリティ/ストレージ管理を提供

-

【SaaS World 2009 Vol.3】クラウド対応のセキュリティソリューション——トレンドマイクロ

【SaaS World 2009 Vol.3】クラウド対応のセキュリティソリューション——トレンドマイクロ

-

ワンクリック不正請求の相談が増加中——IPAが注意喚起

ワンクリック不正請求の相談が増加中——IPAが注意喚起

-

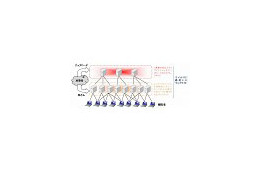

ワーム“Conficker”が記録的な増加、いまだ猛威振るう 〜 エフセキュア、2009年を総括

ワーム“Conficker”が記録的な増加、いまだ猛威振るう 〜 エフセキュア、2009年を総括

-

ライブドア、固定IP・シンプル・低価格でどこでも繋がる3Gサービスを提供

ライブドア、固定IP・シンプル・低価格でどこでも繋がる3Gサービスを提供

-

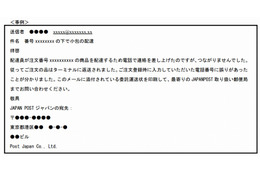

MSやヤフーからの支払請求を騙るウイルスメールが今週大量発生 〜 G Data調べ

MSやヤフーからの支払請求を騙るウイルスメールが今週大量発生 〜 G Data調べ

-

mixiでウイルスへの誘導リンクが横行 〜 オンラインゲームの投稿動画を偽装

mixiでウイルスへの誘導リンクが横行 〜 オンラインゲームの投稿動画を偽装

-

![偽セキュリティ対策ソフトの脅威が再拡大 〜 10月のウイルス・不正アクセス状況[IPA] 画像](/imgs/square_medium_large/87555.jpg) 偽セキュリティ対策ソフトの脅威が再拡大 〜 10月のウイルス・不正アクセス状況[IPA]

偽セキュリティ対策ソフトの脅威が再拡大 〜 10月のウイルス・不正アクセス状況[IPA]

-

ソフォス、10月31日(ハロウィン)を「ゾンビ撲滅の日」に提案

ソフォス、10月31日(ハロウィン)を「ゾンビ撲滅の日」に提案

-

ブランドダイアログ、スターティアと提携 〜 「Digit@Link GRIDY+」を提供開始

ブランドダイアログ、スターティアと提携 〜 「Digit@Link GRIDY+」を提供開始

-

ネットの“裏経済白書”が登場 〜 「取引商品」からその現金化手法まで潜入調査

ネットの“裏経済白書”が登場 〜 「取引商品」からその現金化手法まで潜入調査

-

業界最安クラス! イーモバ、月498円のセキュリティ対策

業界最安クラス! イーモバ、月498円のセキュリティ対策