【テクニカルレポート】地震、津波、原発、節電などのファイル名の不正プログラムが国内で流通……トレンドマイクロ・セキュリティブログ

ブロードバンド

セキュリティ

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

【テクニカルレポート】東北地方太平洋沖地震に便乗した偽サイト、大量出現のおそれ……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】偽セキュリティソフト「System Tool」が猛威-2011年2月の脅威動向を振り返る……トレンドマイクロ・セキュリティブログ

■東北地方太平洋沖地震に便乗した不正プログラム添付メールを確認

震災発生後、複数の法人のお客様より、以下のような文字が含まれるファイルがメールで送られてきたという報告がリージョナルトレンドラボに届きました。

地震

津波

原発

節電

家族安否

これらのファイルの拡張子は「exe」「scr」「doc」「xls」でした。

メールの件名、本文は日本語で書かれており、メールの送信者を関連団体や同じ組織の所属員に偽装している事例も確認しています。

このように関心の高いファイル名を用いたり、送信者を偽装し不正プログラムに感染させようとする、いわゆるソーシャルエンジニアリングという手法は昨今のサイバー犯罪者の常套手段になっています。

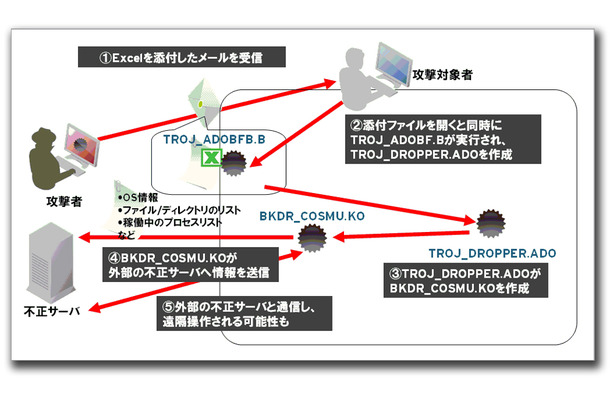

■Adobe製品の未修正の脆弱性を悪用した事例を確認

加えて、今回の攻撃の中には Adobe製品の未修正の脆弱性を悪用した事例も確認しています。

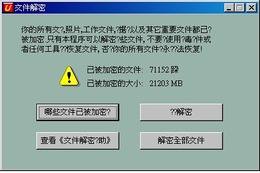

攻撃の流れは以下の通りです(図「攻撃の概要」参照)。

1.「津波」などの文字が含まれるExcelファイルが添付されたメールを受信

2.ファイル(「TROJ_ADOBF.B」)を開封すると、「TROJ_DROPPER.ADO」が作成される

3.「TROJ_DROPPER.ADO」はさらに「BKDR_COSMU.KO」を作成

4.「BKDR_COSMU.KO」は外部のサーバに、ユーザの PC の OS情報やファイル、ディレクトリのリスト、稼働中のプロセスのリストなどを送付

5.「BKDR_COSMU.KO」はバックドアの機能を備えており、外部サーバとの通信により、感染したPCを不正に遠隔操作する可能性

攻撃者の意図は明らかではありませんが、感染したPCから何らかの情報を不正に入手しようとしていると考えられます。

本攻撃で悪用されているAdobe製品の脆弱性に対する修正パッチの配信予定は3月21日であり(一部は6月になる見込み)、いわゆる「ゼロデイ攻撃」の状態にあります。

震災に関する多くの情報がメール等を通じて交わされていますが、いつも以上に、

メールの送信元を確認し、不審な場合は開封しない

添付ファイルも不審な点がある場合は開かず、周囲に相談する

といった心がけを徹底ください。

※同記事はトレンドマイクロ株式会社による「セキュリティブログ」の転載記事である。

関連ニュース

-

【テクニカルレポート】東北地方太平洋沖地震に便乗した偽サイト、大量出現のおそれ……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】東北地方太平洋沖地震に便乗した偽サイト、大量出現のおそれ……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】偽セキュリティソフト「System Tool」が猛威-2011年2月の脅威動向を振り返る……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】偽セキュリティソフト「System Tool」が猛威-2011年2月の脅威動向を振り返る……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】「Facebook」にストーカー追跡ツール登場。インストールすると、スパム送信の加担者に! ……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】「Facebook」にストーカー追跡ツール登場。インストールすると、スパム送信の加担者に! ……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】国内でもユーザ急増中! 狙われる「Facebook」……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】国内でもユーザ急増中! 狙われる「Facebook」……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】2010年を振り返る - 3)次々に狙われた脆弱性。全体像に迫る……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】2010年を振り返る - 3)次々に狙われた脆弱性。全体像に迫る……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】2010年を振り返る - 1)注目すべき不正プログラム「Top10」……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】2010年を振り返る - 1)注目すべき不正プログラム「Top10」……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】いまだに「ダウンアド」は企業ネットワークの脅威-2010年12月の脅威動向を振り返る……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】いまだに「ダウンアド」は企業ネットワークの脅威-2010年12月の脅威動向を振り返る……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】「一太郎」の新たなゼロデイ攻撃確認 情報収集が目的か?……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】「一太郎」の新たなゼロデイ攻撃確認 情報収集が目的か?……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】2010年を振り返る - 2)使用には要注意! 最も悪用されやすいデバイス/ツールとは? ……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】2010年を振り返る - 2)使用には要注意! 最も悪用されやすいデバイス/ツールとは? ……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】2010年を振り返る - 4)あの手この手で「情報収集」を企むサイバー犯罪者たち……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】2010年を振り返る - 4)あの手この手で「情報収集」を企むサイバー犯罪者たち……トレンドマイクロ・セキュリティブログ