JPCERT/CC、「RDP」(リモートデスクトッププロトコル)3389番へのポートスキャンで注意喚起

ブロードバンド

セキュリティ

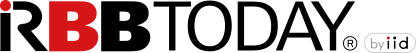

RDP(リモートデスクトッププロトコル)は、TCPポート「3389」を使用して接続するが、JPCERT/CCでは、3389番ポートへのスキャンが、2011年8月中旬より増加していることを、インターネット定点観測システム (ISDAS)において確認しているとのこと。

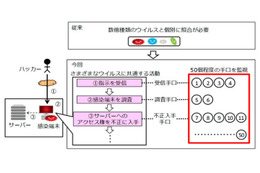

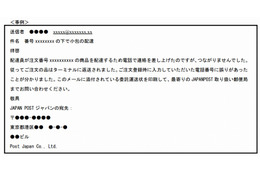

これらのスキャンの原因は特定できていないが、Windowsマシンの待ち受けポートを対象にスキャンを行い、その後パスワードクラックを行うマルウェア「Morto」の可能性が考えられるという。JPCERT/CCでは、本スキャンを行っていると考えられるMortoを入手し、動作検証を実施。マルウェアに感染したコンピュータは、DNSサーバにリクエストを送信し、近くのIPアドレスのTCP 3389番ポートに対しスキャンを行い、「administrator」「admin」「test」「user」「guest」「support_388945a0(リモートアシスタンスのデフォルトID)」など、さまざまなIDを使いRDPでログインを試み、ログインに成功すると、マルウェアに感染させることが確認された。

ISDASでは、日本国内の複数のIPアドレスからのスキャンを観測し、管理者に通知を行い、8月28日以降、TCP 3389番に対するスキャンは減少しているとしている。JPCERT/CCでは、RDP(TCP 3389番ポート) を使用するサービスを利用している場合、脆弱なパスワードを使用しないこと、不要なアカウントはログイン制限をかけること、ルータやFirewallなどで外部からのTCP 3389番ポートに対しアクセス制御を行うことを呼びかけている。