【インフラストラクチャセキュリティ】「標的型攻撃とOperation Aurora」Vol.3~フォーカスリサーチ~

エンタープライズ

セキュリティ

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

【インフラストラクチャセキュリティ】「標的型攻撃とOperation Aurora」Vol.2~インシデントサーベイ~

-

【インフラストラクチャセキュリティ】「標的型攻撃とOperation Aurora」Vol.1~インシデントサマリー~

■Gumblar型の攻撃スキームを持つ ru:8080

ru:8080の攻撃スキームはGumblarと同様のものです。攻撃者は、あらかじめ盗み出しておいたFTPのIDとパスワードを悪用し、Webコンテンツを改ざんします。そして、そのWebコンテンツを閲覧したユーザを悪意のあるサイトに誘導し、マルウェアに感染させ、さらにIDとパスワードを盗み出して改ざんを繰り返し、被害を拡大します。この事件は2009年12月から活性化し、有名企業を含む多数のWebサイトが改ざん被害に遭ったため、Gumblarと同様に報道等でも取り上げられました。ただし、使われたマルウェア、盗み出すIDやパスワードの種類やその手法、脆弱性の悪用手法など、ru:8080は多くの点でGumblarと異なっています。

―Gumblarとの相違点

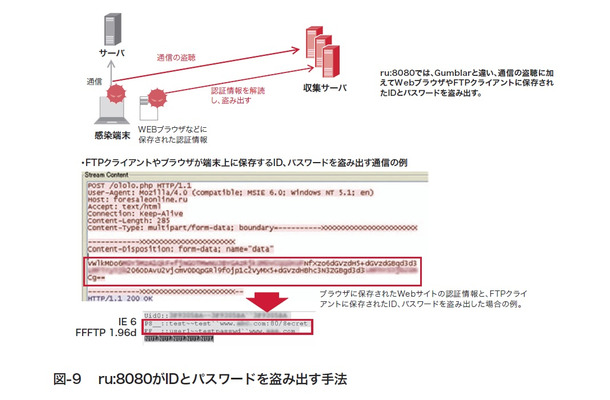

ru:8080は、FTPのIDとパスワードを盗み出すだけでなく、HTTP、SMTP、POP3のIDとパスワードも盗み出します。その際、通信の盗聴に加えて、WebブラウザやFTPクライアントに保存されている認証情報も盗み出すことが大きな特徴です(図-9)。特に、Webブラウザに保存されたWebサイトの認証情報には、SNS、Webメール、オンラインショッピング、オンラインバンキング等で使用される、金銭や個人に関する重要な情報を管理するための認証情報が含まれているため、直接金銭や個人情報等の被害につながる可能性があります。

その他にもボットをインストールして迷惑メールを送信したり、スケアウェア*45をインストールしてユーザを騙して金銭を直接詐取しようとするなど、その悪性活動は多岐に渡ります。また、感染手法もGumblarに比べて強化されています(表1)。特に、Adobe Readerの脆弱性への攻撃は、悪用時には対策が存在しない0-day攻撃であったため、被害がより大きくなったと考えられます。

―マルウェアの動作

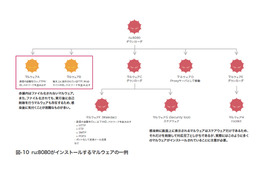

ru:8080で使われているマルウェアは、ダウンローダ型のマルウェアであり、感染後にサーバから2 ~ 5種類のマルウェアをダウンロードします。これらマルウェアのいくつかは、ファイルとして保存されないため、発見が困難です。また、ダウンロードされるマルウェアの数や種類も時間の経過とともに変化しています。2010年1月初旬にru:8080のマルウェアがダウンロードしたマルウェア群の一覧を図-10に示します。この時点では、IDとパスワードを盗み出すマルウェアとともに、ボット(Waledacや後にPushdo等)、スケアウェア(Security tool)、rootkitなどをインストールしています。

―対策にむけて

ru:8080とサーバ間の通信内容はエンコードされ、復号キーはRFCに違反したHTTPヘッダとして追加されています。この通信をWAFやIPSなどで検知して防御することで、マルウェアの動作を実質的に無力化できます。IIJでは、取得したマルウェアを解析してえられたこれらの特徴を、サービスでのアクセス制御に反映しています。また、さまざまな団体の活動に積極的に参加し、複数の事業者間でより効果的な対策を実施するための情報交換や対策手法も検討しています。

Gumblarやru:8080に限らず、今後も同種の事件は発生し続けると考えられます。このため、状況の変化に応じながら、継続的に予防や対策の活動を行っていくことが必要です。特に、ru:8080では、アプリケーションに保存したパスワードが盗まれるという点が大きな脅威となっています。アプリケーションごとに保存された情報の安全性を個別に評価し、対策を実施することは困難であることから、パスワード管理ツール等の利用で包括的に防御することが考えられます。

※同記事はインターネットイニシアティブ(IIJ)の発行する「Internet Infrastructure Review」の転載記事である

執筆者:敬称略

齋藤 衛(さいとう まもる)

IIJ サービス本部 セキュリティ情報統括室 室長。法人向けセキュリティサービス開発等に従事の後、2001年よりIIJグループの緊急対応チームIIJSECTの代表として活動し、CSIRTの国際団体であるFIRSTに加盟。Telecom-ISAC Japan、日本シーサート協議会、日本セキュリティオペレーション事業者協議会、 Web感染型マルウェア対策コミュニティ等、複数の団体の運営委員を務める。IIJ-SECTの活動は、国内外の関係組織との連携活動を評価され、平成21年度情報化月間記念式典にて、「経済産業省商務情報政策局長表彰(情報セキュリティ促進部門)」を受賞した。

土屋 博英( 1.2 インシデントサマリ)

土屋 博英 鈴木 博志( 1.3 インシデントサーベイ)

鈴木 博志( 1.4.1 Gumblar型の攻撃スキームを持つ ru:8080)

永尾 禎啓( 1.4.2 標的型攻撃とOperation Aurora)

齋藤 衛 (1.4.3 マルウェア対策活動MITF)

IIJ サービス本部 セキュリティ情報統括室