【テクニカルレポート】Macユーザを狙う不正プログラム、次々と確認される……トレンドマイクロ・セキュリティブログ

ブロードバンド

セキュリティ

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

【テクニカルレポート】またも日本国内のWebサイトが狙われる-「ライザムーン」攻撃ふたたび……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】相次ぐサイバー攻撃 企業はサーバセキュリティの見直しを……トレンドマイクロ・セキュリティブログ

「TrendLabs Malware Blog」(英語情報のみ):

Blackhat SEO Attack Uses Google’s Image Search to Reach 300 Million Hits

http://blog.trendmicro.com/blackhat-seo-attack-uses-google%E2%80%99s-image-search/

トレンドマイクロ セキュリティブログ:

遂にMac向け偽セキュリティソフトが登場-2011年4月の脅威傾向を振り返る

http://blog.trendmicro.co.jp/archives/4157

しかし、Macユーザに対する新たな脅威は、その後、繰り返し確認されています。

■Macユーザを狙う偽セキュリティソフト "MacDefender"

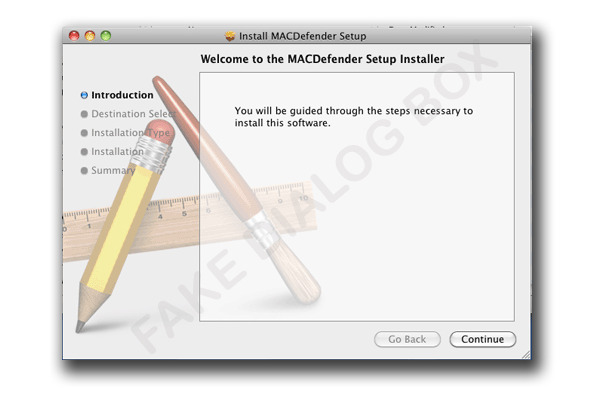

Appleは、2011年5月26日、Macユーザを狙う偽セキュリティソフト型の不正プログラムの流布、そして多くユーザが感染した事実に対応して、この偽セキュリティソフトへの対応方法を公開。この偽セキュリティソフトの一つは、"MacDefender(「OSX_FAKEDEF.M」として検出)" というもので、この事例をきっかけに、セキュリティ業界では Macユーザを狙う偽セキュリティソフトについて注視し始めることとなったのです。

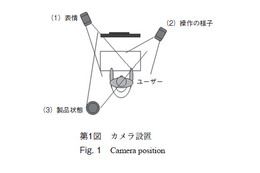

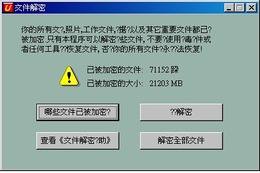

この「OSX_FAKEDEF.M」は、コンピュータに侵入すると、ユーザに偽のアプリケーション "MacDefender" をインストールすることを促します(図1参照)。ユーザが、誤ってこの偽アプリケーションをインストールすると、画面に偽のスキャン結果および偽の警告が表示されます(図2参照)。そしてユーザが、偽のスキャンで検出された脅威の駆除を試みると、この偽セキュリティソフトの登録を促されます(図3、4参照)。

その後、特定のWebサイトにユーザを誘導し、登録に必要な代金の支払を促します。こうして、この偽セキュリティソフトは、クレジットカード情報などの個人情報を収集します。

この「MacDefender」の亜種として、"MacSecurity(「OSX_FAKEAV.A」として検出)" や "MacProtector" などと呼ばれる偽セキュリティソフトも確認されています。

このほか、ソーシャル・ネットワーキング・サービス「Facebook」に投稿されたリンクを介して感染活動する偽セキュリティソフト型不正プログラム(「OSX_DEFMA.B」として検出)も確認されています。ユーザが、誤って不正なリンクをクリックすると(図5参照)、この不正プログラム「OSX_DEFMA.B」がダウンロードされ、Webブラウザ上に図6 のようなスキャン結果 を表示します。そしてユーザがこの結果のいずれかをクリックするか、ページを再読み込みすると、この不正プログラムはコンピュータに再びダウンロードされることとなります。

「OSX_DEFMA.B」は、インストールされると、"MacDefender" に利用される図2 によく似た偽スキャン結果および偽警告のウインドウやこの偽セキュリティソフトの登録を促す画面を表示し(図7参照)、また、偽セキュリティソフトの購入画面を表示します(図8参照)。

Macユーザを標的とする最初の偽セキュリティソフト型不正プログラム「FAKEAV」は、冒頭で紹介した "MacDefender" や、この "MacDefender" の亜種ではありません。「TrendLabs(トレンドラボ)」では、2008年1月に "MacSweeper"、そして同年3月に "iMunizator" と呼ばれる「スケアウェア」をすでに確認しています。両者は、不正プログラムに感染しているという偽の警告でユーザを脅し偽セキュリティソフトの有料版購入を要求する、という偽セキュリティソフトの常とう手段を利用していました。

■求められる対応策

トレンドラボの上席研究員Joey Costoya は、以下のようにコメントしています。

「Appleが公開している対応策は、MacDefender にのみ対応するものではありません。2009年からトレンドマイクロで確認している「OSX_RSPLUG.E」および「OSX_KROWI.A」、「OSX_OPINIONSPY.A」そして他の MacDefender の亜種に対しても有効です」(ただし、MacSweeper および iMunizator は除く)。

ここから今一度考えるべき2点が明らかになります。まず1つは、Mac OS への攻撃が繰り返されているという事実です。Mac からのセキュリティ更新版が公開されるたびに、攻撃者が新たな回避策を編み出そうとしており、Apple とサイバー犯罪者の「いたちごっこ」が既に起きているのです。そしてもう1つは、Apple が今後自社のセキュリティ対策に対してどのような方針をとるのか、ということです。何か発生するたびにセキュリティの更新版を提供するのか、あるいは自社ブランドによる「完全版セキュリティソフト」を提供しようとしているのでしょうか。 また、Microsoft のようにビルドイン型のセキュリティソフトを提供するようになるのでしょうか。

今回の事例を通して、Appleが実施している「セキュリティ対策」は、容易にすり抜けられていることがわかりました。こうしたことから Apple は、現在、難しい選択に迫られています。Mac を狙う最新の偽セキュリティソフトを回避するためにパターンファイルを更新し続けるか、それとも、Mac は偽セキュリティソフトによる攻撃の「格好の的」となっていること、「Mac はもはや安全ではない」こと、そして Macユーザはセキュリティ企業に安全を委ねざるを得ないということ、これらの3つの事実を認めるか、というものです。

短期間に多くのMac OSを狙う偽セキュリティソフトによる被害者が確認され、この傾向は継続することが予想されます。「Macはウイルスに感染しない」という安全神話が存在しないことに気づくべきです。Mac を狙う不正プログラムは、偽セキュリティソフトだけではなく、「OSX_MUSMINIM.A」のようなバックドア機能を持つものも確認されています。"

また、トレンドマイクロの Rik Ferguson は、Mac OS のセキュリティについて、次のようにコメントしています。

「Appleユーザにおける、Mac OS用のセキュリティソフトの導入率は低く、ウイルス対策が十分であるとは言えません。Macユーザを狙う攻撃は、繰り返されています。Appleは、「もはや無敵ではない」ということを自覚し、安全のために正規のセキュリティソフトを導入することが必要とされているのです」。

※同記事はトレンドマイクロ株式会社による「セキュリティブログ」の転載記事である。