【インフラストラクチャセキュリティ】「標的型攻撃とOperation Aurora」Vol.1~インシデントサマリー~

エンタープライズ

セキュリティ

■はじめに

このレポートは、インターネットの安定運用のためにIIJ自身が取得した一般情報、インシデントの観測情報、サービスに関連する情報、協力関係にある企業や団体から得た情報を元に、IIJが対応したインシデントについてまとめたものです。今回のレポートで対象とする2010年1月から3月までの期間では、前回のレポートで取り上げた、IDとパスワードを盗み取るマルウェアGumblarとその類似のインシデントの発生が継続し、関連するWebサイトの改ざんが数多く報告されています。また、脆弱性に関しても、Webブラウザに関連するものやサーバに影響を与えるものが相次いで発見されています。このほかのインシデントとして、DNS情報を不正に操作したサービスの乗っ取りや、天災に便乗したSEOポイズニング事件などが発生しています。そして、米国の複数の大手企業を対象にした標的型攻撃が大きな話題となりました。このように、インターネットでは依然として多くのインシデントが発生する状況が続いています。

■インシデントサマリー

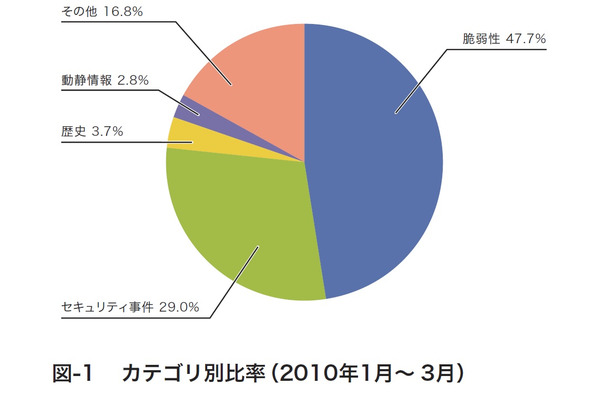

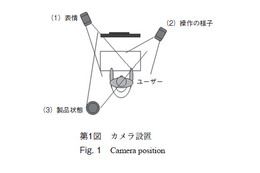

ここでは、2010年1月から3月までの期間にIIJが取り扱ったインシデントと、その対応を示します。この期間に取り扱ったインシデントの分布を図-1に示します。

―脆弱性

今回対象とした期間では、マイクロソフト社のInternetExplorer、アドビ社のAdobe ReaderとAcrobat、Flash Player、製品のアップデートに利用されているAdobe Download Manager、リアルネットワークス社のReal Playerやオラクル社のJava RuntimeEnvironment(JRE)など、Webブラウザ自体とそのプラグインに関する脆弱性が数多く発見され、修正されています。これらの脆弱性のうちいくつかは、対策が公開される前に悪用が確認されました。

また、DNSサーバのBIND9、プロキシサーバに利用されるSquid、Oracle Database等、広く利用されているサーバや、Linux KernelやMac OS等のOSに関する脆弱性、ジュニパーネットワークス社のJUNOSやシスコシステムズ社のCisco IOS等のルータ製品にも複数の脆弱性が修正されています。

―動静情報

IIJは、国際情勢や時事に関連する各種動静情報にも注意を払っています。今回対象とした期間では、2月に開催されたバンクーバーオリンピックなどに注目しましたが、関連する攻撃は検出されませんでした。

―歴史

この期間には、過去に歴史的背景によるDDoS攻撃やホームページの改ざん事件が発生したことがあります。このため、各種の動静情報に注意を払いましたが、IIJの設備やIIJのお客様のネットワーク上では直接関連する攻撃は検出されませんでした。

―セキュリティ事件

動静情報に結びつかない突発的なインシデントとしては、中国の検索サイトである百度(Baidu)のDNS情報が不正に操作され、別のWebサイトに誘導される事件が発生しました。またハイチ地震やチリ地震などの自然災害の発生に付け込んで、検索エンジンなどの検索結果から詐欺的ソフトウェア(スケアウェア)に誘導する事件も発生しています。さらに、P2Pファイル共有ネットワーク上の著作権法違反のコンテンツに対し、著作権団体を装ったり、マルウェアを悪用して金銭を請求する事件も報告されています。

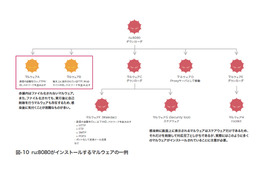

マルウェアの活動では、昨年より継続しているGumblarとそれに類似した事件が活発になり、多くの企業のWebサイトで改ざんによる被害が確認されました。この事件に関しては「1.4.1 Gumblar型の攻撃スキームを持つ ru:8080」を参照してください。

また、Pushdoと呼ばれるボット型マルウェアによる目的不明なSSLの通信が、特定多数のWebサーバに対して行われていることも確認されています。さらに、ボットネットmiraposaを運用していたグループがスペインで摘発されたり、ボットネットWaledacに対しマイクロソフト社がサーバをテイクダウンするなど、ボットネットに対する取り組みが複数行われました。加えて、Internet Explorerの脆弱性を利用した標的型攻撃により複数の米国企業で被害が発生しています。この標的型攻撃に関しては「1.4.2 標的型攻撃とOperation Aurora」を参照してください。

―その他

その他の事件としては、国内の利用者が多いインターネット掲示板が3月に大規模な攻撃を受け、利用に支障が生じる等の影響が発生しました。

その他のセキュリティに関係する情報としては、まず、スマートフォンに対する攻撃手法の研究が続けて発表されました。また、昨年発見されたTLSのrenegotiation機能に関係するプロトコルの脆弱性に対して、この脆弱性を修正した通信プロトコルを規定するRFC5746が発行されました。さらに、昨年度発生したセキュリティ事件をまとめた文書「2010年版10大脅威」がIPAから発表されています。

※同記事はインターネットイニシアティブ(IIJ)の発行する「Internet Infrastructure Review」の転載記事である

執筆者:敬称略

齋藤 衛(さいとう まもる)

IIJ サービス本部 セキュリティ情報統括室 室長。法人向けセキュリティサービス開発等に従事の後、2001年よりIIJグループの緊急対応チームIIJSECTの代表として活動し、CSIRTの国際団体であるFIRSTに加盟。Telecom-ISAC Japan、日本シーサート協議会、日本セキュリティオペレーション事業者協議会、 Web感染型マルウェア対策コミュニティ等、複数の団体の運営委員を務める。IIJ-SECTの活動は、国内外の関係組織との連携活動を評価され、平成21年度情報化月間記念式典にて、「経済産業省商務情報政策局長表彰(情報セキュリティ促進部門)」を受賞した。

土屋 博英( 1.2 インシデントサマリ)

土屋 博英 鈴木 博志( 1.3 インシデントサーベイ)

鈴木 博志( 1.4.1 Gumblar型の攻撃スキームを持つ ru:8080)

永尾 禎啓( 1.4.2 標的型攻撃とOperation Aurora)

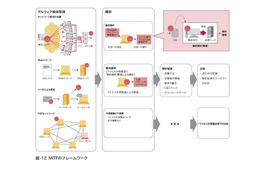

齋藤 衛 (1.4.3 マルウェア対策活動MITF)

IIJ サービス本部 セキュリティ情報統括室