【インフラストラクチャセキュリティ】Gumblarの再流行(Vol.5)

エンタープライズ

セキュリティ

―はじめに

IIJでは、情報漏洩への対策の検討と通信の特性調査の2つの観点から、WinnyやShareといったP2Pファイル共有ソフトウェアが構成するP2Pネットワークの調査技術に注目し、2006年頃から関連する研究会等に積極的に参加しています。

また、2010年1月1日に施行される改正著作権法では、いわゆる「ダウンロード違法化」の規定が盛り込まれるため、著作権侵害行為との関連からP2Pファイル共有ネットワークが再び注目されています。ここでは、これを機会に、WinnyやShareといったP2Pファイル共有ソフトウェアの仕組みと、そのネットワークの調査技術についてまとめます。

―P2Pファイル共有ネットワークの仕組み

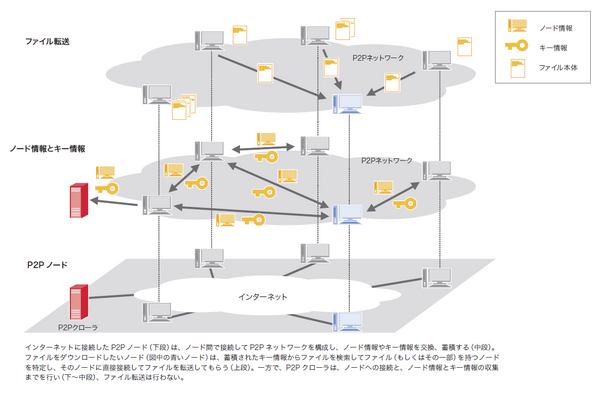

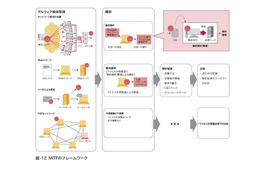

P2Pファイル共有ネットワークには、ファイルを共有するためにファイルを公開する機能、ファイルを検索する機能、ファイルをダウンロードする機能が備わっています。P2Pノードは、希望するファイルを効率よく検索するために、どのノードがどういったファイルを持っているかを示す「キー情報」を頻繁に交換します。このキー情報交換の仕組みは、自分が公開しているファイルを他のノードに通知するためにも利用されます。

また、P2Pファイル共有ネットワーク全体でのダウンロード効率を上げるための工夫として、ダウンロードが完了したファイルを「キャッシュ」として残し、他のノードに対して自動的に公開します。ユーザ自らがダウンロードしなくても、ファイル転送の中継などによって自動的にキャッシュが作られ、公開される仕組みも備えています。この仕組みによって、「人気のある」ファイルは自動的に多くのノードで公開されるのです。そして、ピュアP2P方式で不特定多数のノードが自由に参加したり離脱したりできるようにするために、どのノードも他ノードの情報を交換し蓄積してP2Pファイル共有ネットワークを維持しています。以上の説明をまとめたものを図-12に示します。実際のP2Pファイル共有ソフトウェアは、ユーザの指定するキーワード等をもとにして、自動的にファイルを収集します。このため、P2Pファイル共有ネットワーク上でキー情報の収集とファイル転送を行う通信が常時発生し、通信量を増加させることがあります。

―P2Pファイル共有ネットワーク調査技術

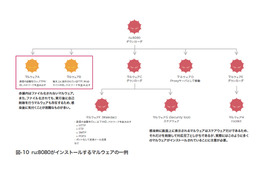

P2Pネットワークでは、全体の一元管理を行うサーバは存在しません。このため、その全体像を調べるときに、クローリング手法が用いられます。クローリングによる調査では、クローラが実際にP2Pノードに接続してP2Pファイル共有ネットワークのプロトコルで通信し、他ノードの情報を取得します。そして、そこで知り得たノードに接続し、さらに他ノード情報を取得する作業を繰り返し、P2Pファイル共有ネットワーク上のノードを網羅的に調査します(図-13)。

クローリングによる調査で、ノード情報と同時に収集されるキー情報を分析することで、どのノードでどのようなファイルが公開されているかも知ることができます。このようなクローリング手法による調査では、ファイルの拡散などの副作用を起こすことなく、P2Pファイル共有ネットワークの全体像を把握できるメリットがあります。

―P2Pネットワークの実態

P2Pファイル共有ネットワークの実態調査の例として、IIJが外部の組織と協力して実施している調査から、その結果の一部を紹介します。この調査で、IIJのネットワーク内にはWinnyのノード全体の約2%、Shareのノード全体の約3%が存在していることがわかっています。また、これらのノードがIIJのネットワークの外にあるノードとの通信で発生させている通信量を把握することで、ネットワーク全体に対する影響を評価しています。この調査の結果明らかになったWinnyとShareのノード数の推移を図-14に、IIJのネットワーク内のノードがIIJのネットワークの外にあるノードとの通信で発生させている通信量を調査した結果を図-15に示します。これらの結果が示すようにWinny、Shareともにノード数は減少傾向にありますが、現時点でも常時約6Gbpsの帯域を占有する通信量を発生させていることがわかります。

ここでは、継続的に調査を行っているWinnyとShareについて、その状況を紹介しました。P2Pファイル共有ネットワークには、まだ他にも実装があり、利用状況の変化に伴って、今後も通信特性が大きく変わる可能性があります。IIJでは、安定したネットワーク基盤を提供しつづけるために、今後もこのような調査を継続していきます。

■おわりに

このレポートは、IIJが対応を行ったインシデントにつ

いてまとめたものです。

今回は現在でも継続中の事件であるGumblarの続報と、通信プロトコルであるSSLおよびTLSの脆弱性、P2Pファイル共有ネットワークの調査技術についてまとめています。特に、P2Pファイル共有ネットワークについては今日話題となったことではなく、発生させる通信量、匿名性、情報漏洩、著作権侵害等、様々な議論が重ねられているテーマであり、IIJでも長期にわたり調査を行っています。今回は調査手法と通信量への影響という形でその一部を示しましたが、今後も調査は継続しますし、別の切り口についても機会があれば紹介していきたいと思います。

IIJでは、このレポートのようにインシデントとその対応について明らかにして公開していくことで、インターネット利用の危険な側面を伝えるように努力しています。このような側面についてご理解いただき、必要な対策を講じた上で、安全かつ安心してインターネットを利用できるように努力を継続してまいります。

※同記事はインターネットイニシアティブ(IIJ)の発行する「Internet Infrastructure Review」の転載記事である

執筆者:

齋藤 衛(さいとう まもる)

IIJ サービス事業統括本部 セキュリティ情報統括部 部長。法人向けセキュリティサービス開発等に従事の後、2001年よりIIJグループの緊急対応チームIIJ-SECTの代表として活動し、CSIRTの国際団体であるFIRSTに加盟。Telecom-ISAC Japan、日本シーサート協議会、日本セキュリティオペレーション事業者協議会等、複数の団体の運営委員を務める。IIJ-SECTの活動は、国内外の関係組織との連携活動を評価され、平成21年度情報化月間記念式典にて、「経済産業省商務情報政策局長表彰(情報セキュリティ促進部門)」を受賞した。

土屋 博英( 1.2 インシデントサマリ)

土屋 博英 鈴木 博志( 1.3 インシデントサーベイ)

鈴木 博志( 1.4.1 Gumblarの再流行)

須賀 祐治( 1.4.2 SSLおよびTLS renegotiation機能の脆弱性を利用した中間者攻撃)

齋藤 衛 永尾 禎啓 (1.4.3 P2Pファイル共有ネットワークの調査技術)

IIJ サービス事業統括本部 セキュリティ情報統括部