アプリのリソースを入れ替え検知を逃れる偽マーケット--3~4月度レポート

エンタープライズ

セキュリティ

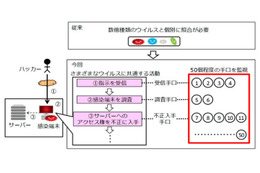

スマートフォンを含むモバイルマルウェアでは、「Android/FakeAngry.A」が新たに確認された。バックドア機能により外部サーバからの命令によって動作する。また、特定の電話番号宛にSMSを送信する「Android/FakeInstaller.A」。端末上に保存されている写真を改変しSDカード上に保存することを繰り返し行うことで、SDカードを飽和させる「Android/Moghava.A」。Android OSの脆弱性を突きroot権限を取得し、端末情報を外部に送信する「Android/Stiniter.A」なども確認されている。最近では、Android MarketやGoogle Playを模倣した偽アプリケーションマーケットの存在が多く確認されており、中にはユーザがダウンロードするたびにアプリケーションのリソースを入れ替えて、動的にアプリケーションを再構築し配布しているところもあるという。

アプリのリソースを入れ替え検知を逃れる偽マーケット--3~4月度レポート(マカフィー)

《吉澤亨史@ScanNetSecurity》