【テクニカルレポート】セキュア・マルチテナンシー(SMT)に「S(セキュリティ)」を追加(前編)……Tech OnTap

エンタープライズ

ソフトウェア・サービス

3社共同のセキュア・マルチテナンシー(SMT)ソリューションについては、以前のTech OnTapの記事でお読みになったかもしれません。2010年1月には、CiscoのChris Naddeo氏から、同社のQuality of Service(QoS;サービス品質)機能について詳細な記事が寄せられています。その数カ月後には、3社によるクラウド環境向けの、第1世代SMTソリューションを紹介する記事も取り上げられました。このソリューションは詳細なCisco Validated Design(CVD)に準じたものです。ところが、こうした記事のいずれにも、SMTのセキュリティ機能については詳しく取り上げられておりません。

このたび最初のリリースから1年を待たずして、3社ではSMTの改良バージョンを開発しました。このバージョンでは導入時の柔軟性が向上し、機能とセキュリティがさらに強化された設計になっています(英語)。本稿では、3社のセキュア・マルチテナンシー拡張設計のセキュリティ・アーキテクチャについて解説します。このSMT拡張設計には、基本となる複数のコンポーネントにオプションのコンポーネントを追加する構成が採用されているため、個々のセキュリティ要件に合わせて環境を柔軟にカスタマイズできます。これらのコンポーネントの詳細については本稿で後述します。

■SMTセキュリティについて

最初のSMT設計では以下の4つのポイントに重点が置かれました。

・可用性

・セキュアな分離

・サービス保証

・サービス管理

今回のSMT拡張アーキテクチャでも、引き続きこの4つのポイントに焦点が当てられています。初回リリースと比べて4つの要素すべてで大幅に機能が向上していますが、(英語)ここでは特に、マルチテナント環境のセキュアな分離について説明します。3社にとってマルチテナント環境とは、インフラがテナント間で共有されている環境を意味し、テナントとは、それぞれの顧客や異なるビジネスユニット、部門、アプリケーションなど、セキュアな分離が必要なエンティティと定義できます。

セキュアな分離によって、各テナントは、仮想マシン(VM)やネットワーク、ストレージといった別のテナントのリソースにアクセスすることができなくなります。テナントはそれぞれ、他のどのテナントからも安全に分離されなければなりません。

SMT拡張アーキテクチャでは、1つのテナントが他のテナントのデータにアクセスできなくなるだけでなく、共有インフラの管理機能へもアクセスできなくなります。3社による第2世代のSMT実装では、コンピューティング、ネットワーク、ストレージの各レイヤで完全な分離を実現できるという大きな技術革新が、セキュアな分離にもたらされました。他社のソリューションでは、インフラ内に遮断されたポケットを提供することしかできず、エンドツーエンドのテナント分離は実現できません。

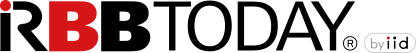

今回のアーキテクチャでは、セキュリティ上の大原則として以下を実現しています。

・分離:マルチテナント・データセンターにセキュリティの基盤を提供します。設計目的によっては、ファイアウォールやアクセスリスト、VLAN、仮想化、ストレージ、物理的な分離を利用して分離を実現する場合もあります。これらの機能を組み合わせることで、個々のテナント内のアプリケーションやサービスに合わせて、適切なレベルのセキュリティを提供できます。

・ポリシーの適用とアクセス制御:マルチテナント環境では、アクセス制御の実施とポリシーの適用に当たって入念な検討が必要です。アーキテクチャの各レイヤに実装されているデバイスやアプライアンスの機能を活用することで、複雑なポリシーやさまざまなレベルのアクセス制御を作成し、各テナント内のセキュアな分離を強化することができます。

・可視性:共有インフラは、拡張によって新しい仮想マシンやサービスに対応する、柔軟性に優れた方法となりつつあります。サーバ仮想化やVMotionなどのテクノロジによって、新しいサーバを導入したり、物理的な環境間でサーバを移動したりする際に、手動での介入がほとんど不要になっています。そのため、マシンの移動時やトラフィックパターンの変更時に、セキュリティ管理者が脅威を徹底的に監視することが課題となる場合があります。このアーキテクチャでは、ネットワークの各レイヤに実装されている脅威の検出と軽減機能を活用して、アラームやデータ、イベント情報を収集します。収集した情報は動的な分析と関連付けを行って脅威の原因を特定し、さらに攻撃パスを可視化して対応策を提示します。オプションで対応策を実行することも可能です。

・耐障害性:「耐障害性」とは、マルチテナント環境内のエンドポイント、インフラ、アプリケーションが保護されており、サービス停止やデータ漏洩、不正アクセスを引き起こす可能性のある攻撃に抵抗できる、という意味です。インフラを適切に強化したり、アプリケーションに復元力を持たせたり、ファイアウォールを実装したりといった方法も、望ましいレベルの耐障害性を実現する上で必要な手段です。

このアーキテクチャに含まれるネットワーク、コンピューティング、ストレージ、管理コンポーネントが提供する各機能は、すべてが統合されることでセキュアな分離を保証するフレームワークを形成しています。図2に、この設計に採用されているセキュリティ・アーキテクチャを示します。ソリューションの機能領域やコンポーネント、各コンポーネントに対応するセキュリティ機能が目立つように図示しました。

SMT拡張ソリューションは、共有環境に見られるさまざまなトラフィックパターンに対応します。トラフィックフローは、イースト/ウェストとノース/サウスの2つの異なるカテゴリに論理的に分類できます。一般的なケースでは、イースト/ウェストのトラフィックにはVMware vShieldでセキュリティを提供し、ノース/サウストラフィックにはCiscoのセキュリティサービスを組み合わせて、必要なレベルのセキュリティを提供します。VMwareとCiscoのコンポーネントについては、詳細を後述します。

ノース/サウス・トラフィック・フローは、SMTインフラに対する入力もしくは出力トラフィックで、実際には通常、クライアントとサーバ間のトラフィックとなります。このトラフィックはデータセンターを横断して伝送され、伝送中にファイアウォールや負荷分散、侵入検知、ネットワーク分析デバイスといったさまざまなサービスの適用を受けます。マルチテナント環境では、テナント間のトラフィックも、共有インフラのネットワークサービス経由で伝送される場合があります。これによって各テナントのポリシーがすべてのテナントに一様に適用されるため、これは最適な機能と言えます。入出力トラフィックフローにデータセンターのセキュリティサービスを適用するかどうかは、アプリケーション個々の要件と企業の全般的なセキュリティポリシーによって決まります。

ここで、アーキテクチャの柔軟性に注目してください。このアーキテクチャには、後述の「拡張SMTのセキュリティオプション」で紹介するセキュリティ機能を、セキュリティ・アーキテクトが好きなように組み合わせてセキュリティサービスを構築できる柔軟性が備わっています。私たちはこの柔軟性を「精密な防御壁」と呼んでいます。

イースト/ウェストトラフィックとは、データセンター内で行われるサーバ間通信のことです。セキュアなサーバ間通信は、アプリケーションベースの要件である場合もあれば、企業ベースの要件である場合もあります。一般に、エンタープライズクラスのアプリケーションでは、単一のサーバインスタンスで提供できる以上の高い可用性、拡張性、処理能力が求められます。アプリケーション開発者はこの問題に対処するために、専用のサーバロールを使用します。ロールはそれぞれ機能が限定され、他のサーバに依存します。仮想マシンはこのアプリケーションモデルに完全に対応します。SMTでは、仮想マシン同士のサーバ間フローが単一のテナントコンテナ内やテナント間で発生することがあります。

仮想データセンター内のイースト/ウェスト・トラフィック・パターンを最適化するために、vShieldなどの仮想ファイアウォール・アプライアンスを使用して、仮想マシン間にセキュアな接続を提供することを推奨します。このサービスによって、テナント内通信でもテナント間通信でもセキュアなサポートが可能になります。たとえば仮想マシンが、インフラを共有しているテナント内にあるActive Directoryなどのインフラサービスにアクセスしなければならない場合、仮想ファイアウォールを利用すればセキュアな接続を提供できます。

●著者紹介

・Chris O'Brien氏

ソリューション・アーキテクト

Cisco

O'Brien氏は、Ciscoのシステム・アーキテクチャ/ストラテジグループで最新のデータセンター・テクノロジの開発に当たっています。現在はデータセンター設計の検証とアプリケーション最適化を中心に取り組んでいます。以前はアプリケーション開発に携わっており、IT業界での勤務は15年以上に及びます。

・David Klem

リファレンス・アーキテクト

NetApp

Davidは2005年にNetAppに入社し、NetApp Kilo Client(NetAppエンジニアリング部門が利用している、1,700のノードを持つ社内クラウド)の設計と構築を担当した最初のチームメンバーに加わりました。現在は、NetAppインフラ / クラウド支援チームで働き、クラウドベースのアーキテクチャに対応したベストプラクティスとソリューションを主に担当しています。NetApp入社前は、Ciscoに6年間在籍し、Cisco Catalystスイッチ・プラットフォームのエンジニアとして勤務していました。

※同記事はネットアップ(NetApp)の発行する「Tech OnTap」の転載記事である