【インフラストラクチャセキュリティ】「標的型攻撃とOperation Aurora」Vol.4~標的型攻撃とOperation Aurora~

エンタープライズ

セキュリティ

-

【年末年始企画】

-

【インフラストラクチャセキュリティ】「標的型攻撃とOperation Aurora」Vol.3~フォーカスリサーチ~

-

【インフラストラクチャセキュリティ】「標的型攻撃とOperation Aurora」Vol.2~インシデントサーベイ~

―特定の対象を狙う標的型攻撃

標的型攻撃は、特定の組織や人々を対象とした攻撃です。ネットワークワーム感染のように、不特定多数が対象となる無差別の攻撃とは異なり、攻撃の範囲を限定した上で、標的とする組織や人に合わせた話題を用いる等の手法が使われます。典型的な手口は、なりすましメールによる攻撃です。攻撃対象にとって実際に関係する組織や人を発信者にかたったメールを悪用し、表題、本文、添付ファイルに至るまで、いかにも受信者の業務に関係した内容のように思わせ、添付ファイルを開くように誘います。添付ファイルにはアプリケーションの脆弱性を悪用する攻撃コードが含まれていて、添付ファイルを開くとマルウェアに感染させられます。

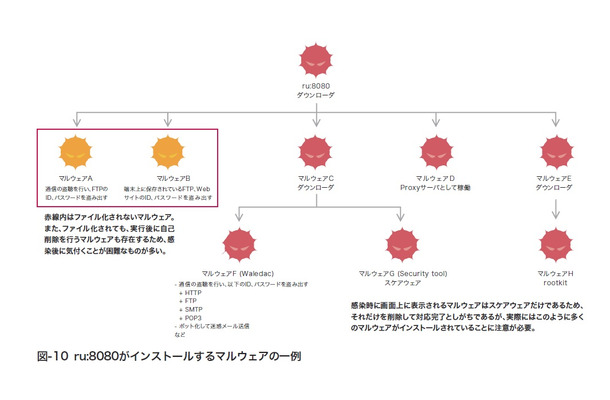

このマルウェアには、他のマルウェアをダウンロードする等の手法によって、検知や解析を難しくする仕組みを備えたものが多いようです。これらのマルウェアに感染すると、表面上は何ら症状が見られずにマルウェアに潜伏され、気付かないうちに機密情報が盗み取られていく可能性があります(図-11上段)。

―標的型攻撃の事例

標的型攻撃は、2005年頃から広く知られるようになりました。当初の攻撃対象は、主に政府機関で、日本でも官公庁を狙ったなりすましメールによる攻撃が報じられました。その後、企業の経営層を狙った標的型攻撃も報告され始め、民間企業等も攻撃対象になることが広く意識されるようになりました。

2008年6月には、コンピュータセキュリティに関するシンポジウムの論文募集アナウンスをかたる標的型攻撃が発生しました。メールの本文は正規の文章を切り貼りして作られ、正規のPDFファイルにマルウェアを埋め込んで作られた添付ファイルとともに送付されました。このときの攻撃対象はセキュリティ専門の研究者でした。また、2009年に新型インフルエンザの感染が拡大しつつあった時期に、医療研究機関からの注意喚起を装ったメールが、企業等の組織の新型インフルエンザ対策を担当する人々に送られました。

―Operation Aurora

2010年1月に公表されたOperation Auroraも、民間企業を狙った標的型攻撃と考えることができます。攻撃対象は、グーグル社だけではなく、数十社の米国企業に及んでいます。

この事件では、メールやインスタントメッセンジャーを通して悪意のあるWebサイトへのリンクが送られたと言われています。リンクをクリックすると、JavaScriptによりInternet Explorerの未知の脆弱性を悪用した0-day攻撃が実行され、マルウェアに感染させられました。このマルウェアはC&Cサーバに接続し、攻撃者からの命令を受け、ファイルや設定を盗んだり書き込んだりする機能や、新たなマルウェアをダウンロードして実行する等の機能を持っています。また、デスクトップ共有の機能も持っており、攻撃者が感染PCの画面を監視でき、自由に操作できる状態になっていました。この様な感染PCを踏み台に、企業内ネットワークにある他のホストの情報にもアクセスされ、ソースコード等の企業秘密が盗まれたとされています(図-11下段)。

また、この事件と同一の脆弱性を悪用するWebサイトの発見や、そうしたサイトへのリンクを仕込んだ標的型攻撃のメールも報告され、Operation Auroraに限らず、標的型攻撃の被害拡大が懸念されました。さらに、この事件に便乗して、Aurora関連の情報と称したメールを送付する標的型攻撃まで発生したとの情報もあります。

―標的型攻撃の対応の難しさ

これらの事例が示すように、個々の標的型攻撃はその対象が限定されています。しかし、その対象は多岐にわたり、現在では誰もが狙われる可能性がある身近な脅威となっています。また、その手口は巧妙で、顕在化しにくいことから、標的型攻撃への対応は難しいとされています。このため、標的型攻撃への備えとしては、まず、なりすましメールにだまされないための対策を行うことが考えられます。教育や演習などを通じてユーザの意識を高く保つこと、そして、電子署名や送信ドメイン認証のような発信者の確認に役立つ仕組みを利用することが挙げられます。また、標的型攻撃では、未知の脆弱性や、ウイルス対策製品が対応していないマルウェアが悪用されることがあります。この場合、攻撃に気付いた後の対策として、情報の共有が重要になります。事前にウイルス対策製品ベンダやセキュリティ専門家と相談できる関係を築いておくことや、事後にセキュリティの専門組織に相談することが有効です。

※同記事はインターネットイニシアティブ(IIJ)の発行する「Internet Infrastructure Review」の転載記事である

執筆者:敬称略

齋藤 衛(さいとう まもる)

IIJ サービス本部 セキュリティ情報統括室 室長。法人向けセキュリティサービス開発等に従事の後、2001年よりIIJグループの緊急対応チームIIJSECTの代表として活動し、CSIRTの国際団体であるFIRSTに加盟。Telecom-ISAC Japan、日本シーサート協議会、日本セキュリティオペレーション事業者協議会、 Web感染型マルウェア対策コミュニティ等、複数の団体の運営委員を務める。IIJ-SECTの活動は、国内外の関係組織との連携活動を評価され、平成21年度情報化月間記念式典にて、「経済産業省商務情報政策局長表彰(情報セキュリティ促進部門)」を受賞した。

土屋 博英( 1.2 インシデントサマリ)

土屋 博英 鈴木 博志( 1.3 インシデントサーベイ)

鈴木 博志( 1.4.1 Gumblar型の攻撃スキームを持つ ru:8080)

永尾 禎啓( 1.4.2 標的型攻撃とOperation Aurora)

齋藤 衛 (1.4.3 マルウェア対策活動MITF)

IIJ サービス本部 セキュリティ情報統括室