【テクニカルレポート】日本のWebサイトも改ざん被害-「ライザムーン」攻撃詳報……トレンドマイクロ・セキュリティブログ

ブロードバンド

セキュリティ

-

コスパ最強の“手のひらサイズ”ミニPC「GT13 Pro 2025 Edition」「A5 2025 Edition」がGEEKOMから登場!

-

【テクニカルレポート】「LizaMoon」:大規模なSQLインジェクションによるWeb改ざんを確認 ……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】震災に便乗したFacebook経由の不正プログラムなど続々と出現……トレンドマイクロ・セキュリティブログ

「ガンブラー」攻撃が 2010年に大きな話題になったことで、正規 Webサイトの改ざんは今や不正プログラムの拡散の手法として認知が高まったと言えますが、類似する攻撃は後を絶たず、繰り返し行われています。本ブログでもいくつかの事例を紹介、注意喚起しました。

Adobe製品へのゼロデイ攻撃、広告配信システムを通じた「Webからの脅威」-2010年9月の脅威動向を振り返る

http://blog.trendmicro.co.jp/archives/3700

「mstmp」は「ガンブラー」? Adobe製品へのゼロデイ攻撃ふたたび!-2010年10月の脅威動向を振り返る

http://blog.trendmicro.co.jp/archives/3741

2011年3月に「TrendLabs(トレンドラボ)」が確認した「LizaMoon(ライザムーン)」攻撃により、これまでに全世界で10万以上の Webサイトが改ざんされたことが明らかになっています。東京本社に設置しているリージョナルトレンドラボによる調査によって、日本国内の複数の企業・団体の Webサイトも改ざん被害を受けていることが明らかになり、日本のユーザも本攻撃の被害者になる可能性があります(弊社で改ざんを確認した日本国内の Webサイトについては、3月31日までに当該のスクリプトが取り除かれている事例も確認していますが、監視は継続中であり、引き続き注意が必要な状況です)。

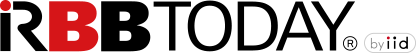

■「ライザムーン」攻撃の概要~正規Webサイト経由で偽セキュリティソフトへ誘導~

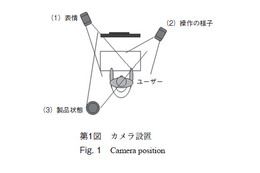

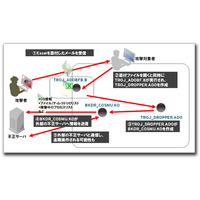

今回の攻撃の流れは図1の通りで、正規サイトを閲覧したユーザが最終的に偽セキュリティソフトをダウンロードさせられてしまい、金銭や個人情報を詐取される、という攻撃パターンとしては新しいものではありません。

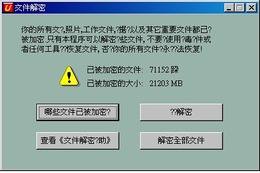

今回の攻撃で使用されている偽セキュリティソフトは Microsoft の実在するセキュリティソフト「Microsoft Security Essentials」を偽っていることが特徴の1つです。

図2のようなアラートが画面に現れ、不正プログラムへの感染の疑いを警告します。

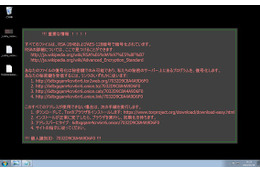

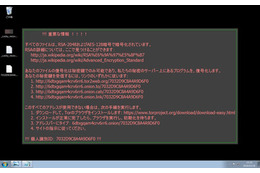

その後、製品のメイン画面(図3参照)が立ち上がるとともに、これまでの偽セキュリティソフト同様、PC 内の検索を行っている旨を知らせる画面を表示します(図4参照)。

そして、他のアプリケーションを起動させようとすると図5 のような画面を表示し、ソフトウェアの有効化を促し、最終的には図6 のような購入画面で個人情報やクレジットカードの情報などを要求されます。

■攻撃の特徴~URL末尾に「/ur.php」を使用~

今回の攻撃に使用された不正サイト(正規サイトからバックグラウンドで転送される不正プログラムのダウンロード元となる Webサイト)のうち、トレンドラボとリージョナルトレンドラボで確認している28のURLは以下の通りです

Wo[BLOCKED]ks.com/ur.php

al[BLOCKED]ne.com/ur.php

al[BLOCKED]er.com/ur.php

li[BLOCKED]on.com/ur.php

t6[BLOCKED]56.info/ur.php

ev[BLOCKED]fo/ur.php

go[BLOCKED]74.info/ur.php

go[BLOCKED]55.info/ur.php

go[BLOCKED]50.info/ur.php

g[BLOCKED]49.info/ur.php

go[BLOCKED]48.info/ur.php

go[BLOCKED]45.info/ur.php

on[BLOCKED]01.info/ur.php

onl[BLOCKED]fo/ur.php

se[BLOCKED]ts.info/ur.php

sy[BLOCKED]ts.info/ur.php

so[BLOCKED]fo/ur.php

po[BLOCKED]fo/ur.php

st[BLOCKED]11.info/ur.php

st[BLOCKED]88.info/ur.php

st[BLOCKED]11.info/ur.php

so[BLOCKED]ts.info/ur.php

wo[BLOCKED]98.info/ur.php

pe[BLOCKED]fo/ur.php

tz[BLOCKED]fo/ur.php

mo[BLOCKED]fo/ur.php

mu[BLOCKED]fo/ur.php

ge[BLOCKED]fo/ur.php

これらを見ると、使用されている URL の末尾が全て「/ur.php」となっていることがわかります。これまでの大規模 Web改ざんでは、様々なドメイン名を用いて必ずしも類似性が確認できないケースが大半でした。「ライザムーン」攻撃においてはこのように同一の文字列を最後に挿入していることが大きな特徴と言えるでしょう。

■「ライザムーン」攻撃への対策

正規Webサイトの改ざんは、ユーザが気づかないうちにバックグラウンドで不正 Webサイトへ誘導されてしまう悪質な攻撃です。トレンドマイクロではクラウド型のセキュリティ基盤「Trend Micro Smart Protection Network」の「Webレピュテーション」技術によって、不正プログラムのダウンロード元となる不正 Webサイトへの接続をブロックできますが、今回の「ライザムーン」攻撃に関しても、3月31日時点でトレンドラボとリージョナルトレンドラボが確認した計28の不正サイトすべてをブロックできていたことが明らかになっています。

不正プログラムに感染する前に、感染そのものの原因となる Web接続を断ち切ることができる事前対策をご検討ください。

※同記事はトレンドマイクロ株式会社による「セキュリティブログ」の転載記事である。

関連リンク

関連ニュース

-

【テクニカルレポート】「LizaMoon」:大規模なSQLインジェクションによるWeb改ざんを確認 ……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】「LizaMoon」:大規模なSQLインジェクションによるWeb改ざんを確認 ……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】震災に便乗したFacebook経由の不正プログラムなど続々と出現……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】震災に便乗したFacebook経由の不正プログラムなど続々と出現……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】地震、津波、原発、節電などのファイル名の不正プログラムが国内で流通……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】地震、津波、原発、節電などのファイル名の不正プログラムが国内で流通……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】東北地方太平洋沖地震に便乗した偽サイト、大量出現のおそれ……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】東北地方太平洋沖地震に便乗した偽サイト、大量出現のおそれ……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】偽セキュリティソフト「System Tool」が猛威-2011年2月の脅威動向を振り返る……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】偽セキュリティソフト「System Tool」が猛威-2011年2月の脅威動向を振り返る……トレンドマイクロ・セキュリティブログ

-

トレンドマイクロ、偽セキュリティソフト「System Tool」を詳細分析

トレンドマイクロ、偽セキュリティソフト「System Tool」を詳細分析

-

【テクニカルレポート】「Facebook」にストーカー追跡ツール登場。インストールすると、スパム送信の加担者に! ……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】「Facebook」にストーカー追跡ツール登場。インストールすると、スパム送信の加担者に! ……トレンドマイクロ・セキュリティブログ

-

「Facebook」ストーカー追跡ツールが登場!…のはずが、スパム送信荷担ツールだった

「Facebook」ストーカー追跡ツールが登場!…のはずが、スパム送信荷担ツールだった

-

【テクニカルレポート】国内でもユーザ急増中! 狙われる「Facebook」……トレンドマイクロ・セキュリティブログ

【テクニカルレポート】国内でもユーザ急増中! 狙われる「Facebook」……トレンドマイクロ・セキュリティブログ