多彩な検知技術や製品連携が強み、マカフィーの提唱する標的型サイバー攻撃対策とは

エンタープライズ

セキュリティ

――標的型サイバー攻撃が従来の攻撃と本質的に異なる点は何でしょう?

標的型サイバー攻撃には、攻撃者の技術力や組織力が向上しているという共通点があるものの、人によって捉え方が違います。そもそも従来のサイバー攻撃をどう定義しているか、という点から違うためです。金銭目的や企業の重要情報を狙う攻撃は従来からありましたし、本気で攻撃する際に攻撃対象について周到な調査を行うケースは以前からありました。また、そのための対策を進めている人もいました。

もしかすると変わったのは我々の視点かもしれません。これまでは、マスメーラーのような派手で分かりやすい攻撃ばかりが注目されました。しかし最近は、企業の重要な情報を盗んだり、制御システムにダメージを与えるような、複雑で入り組んだ攻撃でも注目され理解されるようになりました。

――そういった標的型サイバー攻撃に対し、マカフィーはどのような対策を提供しますか?

標的型サイバー攻撃への対策というと、すぐに新しい製品が注目されますが、まずは基本的な対策をしっかり見直すことが大事です。OSやアプリケーションのパッチの適用、アカウント管理などをしっかり実施した上で、「エンドポイント」と「ネットワーク」、「入口対策」と「出口対策」をバランス良く行うべきでしょう。特に出口対策は注目されていますが、「外へ出て行く通信を止める」ということは有効ではあるものの、そもそも「すでに内部に脅威が蔓延している」点には注意が必要です。

出口対策も考慮しつつ可能な限り入口で標的型サイバー攻撃を止めることは、最終的に運用負担を下げることにつながります。その代表的な製品が、今回提供を開始した次世代IPSである「McAfee Network Security Platform(NSP)」です。

マカフィーは、ネットワークやエンドポイントを含め多様な製品と、世界中の脅威の情報を相互分析するインテリジェンス「McAfee Global Threat Intelligence(GTI)」の連携によって、多様な顧客に最適なソリューションを提案できることも最大の強みです。

――NSPについて、従来のIPSとどう違うのか教えてください

従来のIPSと大きく異なる点は、通信の詳細な可視化が可能であること、サーバの手前でエクスプロイトから守るというだけでなく、マルウェアのチェックやボットネットの検出も強化され、入口対策と出口対策の双方を実現します。

可視化においては、およそ1,500のアプリケーションを可視化できます。例えば「Skype」を使っている場合に、通信先国等の情報とともに、意図しない通信を可視化して検出できるので、不要な通信のコントロールが可能になります。また、DoS/DDoS攻撃対策、エクスプロイト対策、マルウェア対策、ボット対策が可能です。これらは常にGTIの情報も活用するので、素早く攻撃に対応します。

マルウェア対策では、シグネチャ、カスタムフィンガープリント、ファイルレピュテーション、非シグネチャファイル解析、PDFエミュレーションなど、多段のエンジンにより対策を行います。特に他のマカフィー製品でゼロディ攻撃に有効性を発揮していた、「Gateway Anti-Malware Engine」をベースにしたエミュレーション、非常に強力なビヘイビアベースのエンジンも活用できます。このエンジンを用いた製品は過去の第三者機関のテストで、特にゼロデイ対応の成績が他社より頭ひとつ抜け出ていたことも機能追加に至った大きな理由でした。

NSPでは、どの脅威をどのエンジンが見つけたのかを、担当者がダッシュボードで確認することができ、その次のアクションを素早く実施することができます。また、それぞれのエンジンの検出強度やアラートの感度を個別に設定できるほか、検査対象をどの機能で検査するかの設定も可能です。自社への攻撃傾向から、「ここを特にしっかり見たい」「特に強化したい」あるいは「このアラートのみ通知して止めないようにして欲しい」といったニーズに応えるカスタマイズが可能になっています。

これらの機能に加え、マカフィーはValidEdgeテクノロジーを買収しており、その技術を搭載したサンドボックス製品の提供準備も進めています。サンドボックスは不審なファイルを実際に実行させ、結果を知ることができるので、標的型サイバー攻撃に有効な場合もあります。ただし、結果を確認できるまでに、実行ファイルによって数分程度かかるケースが多いため、サンドボックスだけに頼ると処理時間やリソースを消費して非効率になるケースがあります。また、サンドボックスでは既知のマルウェアに振り回されてしまうこともあり、リアルタイム性の高い防御を目指す場合に非効率な面もあるのです。

そのためNSPでは、基本的にシグネチャやエミュレーション、ファイルレピュテーション、非シグネチャ解析などを活用した上で、必要なものだけを追加の静的解析を実施したり、サンドボックスで検査するように連携するというスタンスをとります。

出口対策となるボットネット対策では、「Advanced Botnet検知」という、ボットのふるまいのセットからボットを検出する機能が搭載されています。ボットが社内でやりそうなこと、つまり、サーバへのアクセスや、認証や通信エラーの発生、外部への暗号化通信で抜けようとすること、メールの発信等々のふるまいを検知したら、総合的に判断して検知及び遮断します。外に出るところを止めるのも重要ですが、社内で何が起きている状況を把握して検知に役立てます。

――NSPの新製品である「NSシリーズ」について教えてください

NSシリーズは、10年前からマカフィーが提供しているIPS製品の第三世代となる次世代IPSの新製品で、マカフィーとインテルが協調して開発しました。7月から提供する最上位モデルは、最大40Gbpsに対応するモデルで、従来は17Uを必要としましたが新モデルは4Uへダウンサイジングし、価格は従来の半分以下になっています。また、今後はSSL、暗号化通信の処理が重要になるので処理性能も更に強化しました。これもインテルとの共同開発の大きな成果であり、ソフトの強化とともにハードの強化も継続しています。

お客様に説明すると、「IPSでここまでできるとは知らなかった」と言われます。IDS/IPSに対して、専門家でないとチューニングできないなどといった「IDSのトラウマ」を持つお客様が少なくないようです。NSPは、10年間にわたって磨き上げてきた「デフォルト設定の強さ」があります。第三者機関のテストでも、他社のチューニング後よりNSPのデフォルトのままの方が、いいスコアになることもあります。昔は「膨大なシグネチャから選ぶ」から始まりましたが、今はそういう時代ではありません。NSPもさまざまなテクノロジーを搭載しながらも使いやすさの向上も実現しているのです。

――今後の展開について教えてください

まずは、先ほどお話ししたサンドボックスを含むステルスマルウェア対策製品を近々提供開始し連携強化を進めます。サンドボックスのいいところを最大限に活かせるよう、強力な静的解析と組み合わせて開発を進めています。また、別のアプローチとして、「SIEM:Security Information and Event Management」との有効な連携も実現しています。攻撃を受けたときに企業がまず考えるのは、「誰がどんな方法で攻撃したか」ばかりでなく、まずは組織への影響や対応方法を見極めることです。適切な対応、被害の拡大を最小化、システムへの影響がビジネスにどう影響するかを把握するといったことを素早く把握できることも重要です。

そのためには、社内にあるさまざまな機器の異なる形式のログを、ひとつのプラットフォームで一元的に、同じ切り口で素早く把握できるSIEMが重要になるでしょう。IPS側でも、イベント情報だけでない連携も進めていきます。

――ありがとうございました。

関連リンク

関連ニュース

-

スマートグリッドも、すでにサイバー攻撃の対象に……マカフィーが現状を分析

スマートグリッドも、すでにサイバー攻撃の対象に……マカフィーが現状を分析

-

引き続き脆弱性を悪用する攻撃が猛威 5月

引き続き脆弱性を悪用する攻撃が猛威 5月

-

Google Play、現在も400個以上の「悪質出会い系アプリ」が公開中

Google Play、現在も400個以上の「悪質出会い系アプリ」が公開中

-

マカフィー、顔・音声認識対応の個人ユーザ向けセキュリティ「McAfee LiveSafe」発表

マカフィー、顔・音声認識対応の個人ユーザ向けセキュリティ「McAfee LiveSafe」発表

-

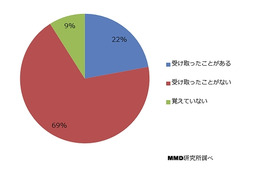

一般ユーザの55%がデバイスの暗証番号を他人と共有

一般ユーザの55%がデバイスの暗証番号を他人と共有

-

モバイルを狙う脅威、被害を請求書で知るケースが増える 予測

モバイルを狙う脅威、被害を請求書で知るケースが増える 予測

-

重要インフラへのサイバー脅威、マカフィーが調査レポート公開

重要インフラへのサイバー脅威、マカフィーが調査レポート公開

-

標的型サイバー攻撃対策はイントラネットの自己点検から

標的型サイバー攻撃対策はイントラネットの自己点検から

-

警察庁、サイバー攻撃対策を強化……「分析センター」設置、現場対応力強化など

警察庁、サイバー攻撃対策を強化……「分析センター」設置、現場対応力強化など

-

相次ぐ国内サイトへのサイバー攻撃……今度はNTT東「フレッツ光」会員サイトに不正アクセス

相次ぐ国内サイトへのサイバー攻撃……今度はNTT東「フレッツ光」会員サイトに不正アクセス

-

警察庁、「サイバー攻撃特別捜査隊」を設置へ

警察庁、「サイバー攻撃特別捜査隊」を設置へ