Windows8環境のJavaで任意のコードが実行される脆弱性

ブロードバンド

セキュリティ

-

10G光回線導入レポ

-

“Google Playからアプリをインストールすれば安全”と必ずしも言えない状況……IPAが指摘

-

ネット予約販売で約11倍の競争率だった「チョコパイスペシャリテ」が店舗で限定販売

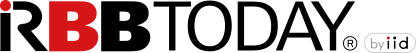

検証は、Windows 8上のJava SE JRE 7 Update 11をターゲットシステムとして実施した。ターゲットシステム上で、悪意のあるユーザが作成したWebページを閲覧させることで攻撃コードを実行させ、ターゲットシステムにおいて任意のコードを実行させる。今回の検証に用いたコードは、ターゲットシステム上から特定のサーバ、ポートへコネクションを確立させるよう誘導し、システムの制御を奪取するもの。これにより、リモートからターゲットシステムを操作可能となる。検証の結果、誘導先のコンピュータ(Debian 6)のコンソール上にターゲットシステム(Debian)のプロンプトが表示され、コマンドを実行した結果が表示されたことから、ターゲットシステムの制御の奪取に成功した。

Windows8環境のJavaで任意のコードが実行される脆弱性の検証レポート(NTTデータ先端技術)

《吉澤亨史@ScanNetSecurity》