NTTデータ先端技術、Adobe Flash Playerにおける脆弱性の検証レポートを公開

ブロードバンド

セキュリティ

-

10G光回線導入レポ

-

「Adobe Flash Player」に脆弱性……アドビがアップデート

-

Android向けFlash Playerアプリは15日以降インストールできない……ドコモが注意呼びかけ

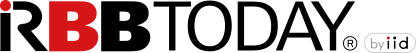

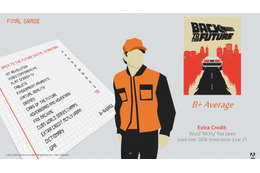

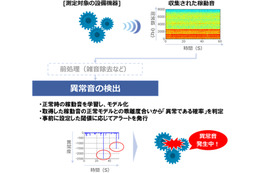

検証は、Windows XP SP3上のInternet Explorer 6 Flash Player 11.3.300.270を検証ターゲットシステムとして実施した。ターゲットシステム上で、悪意のあるユーザが作成したWebページを閲覧させることで、攻撃コードを実行させる。これにより、ターゲットシステムにおいて任意のコードを実行させる。ターゲットシステムは、悪意のあるユーザが用意したホストに制御が誘導される。今回の検証に用いたコードは、ターゲットシステム上から特定のサーバ、ポートへコネクションを確立させるよう誘導し、システムの制御を奪取するもの。これにより、リモートからターゲットシステムが操作可能となる。検証の結果、誘導先のコンピュータ(Debian)のターミナル上にターゲットシステム(Windows XP)のプロンプトが表示され、ターゲットシステムの制御の奪取に成功した。

Adobe Flash Playerのフォント解析における脆弱性の検証レポートを発表(NTTデータ先端技術)

《吉澤亨史@ScanNetSecurity》