【テクニカルレポート】Macユーザを襲った「Flashback」とは?……トレンドマイクロ セキュリティブログ

エンタープライズ

セキュリティ

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

トピックは「モバイル」「APT攻撃」「SNS」、四半期セキュリティレポート(トレンドマイクロ)

-

トレンドマイクロ、Android版ウイルスバスターを「Google Play」で発売

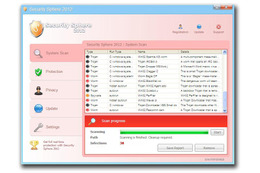

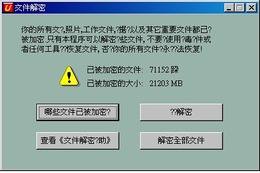

しかし、4月19日時点では、現在使用されている Mac コンピュータ全体の少なくとも 1%がこの被害を受けているとされるほど、広範囲にわたる感染であり、Apple の Mac コンピュータに対して長期的な脅威を与えると考えられます。

■Mac安全神話の崩壊

Mac はこれまで「攻撃する価値がない」という理由で、サイバー犯罪者の攻撃の的から外されてきました。Mac OS X が初登場した2001年、オペレーティングシステム(OS)市場に占める Mac の割合は少なく、サイバー犯罪者の攻撃対象に値しませんでした。また、サイバー犯罪者にとって攻撃しやすい Windows のシステムが市場を占めていたため、わざわざ Mac に攻撃対象を移す必要もなかったようです。

しかし、サイバー犯罪のアンダーグラウンドにおいて、Mac は今や攻撃可能なターゲットであることが証明されてしまいました。「Flashback」の被害にあった Macユーザは、これを軽視することはできません。Mac への攻撃が 1つ成功すれば、他の攻撃者も追随し始めることでしょう。Mac を標的とする複雑さを増す攻撃は、すぐにでも仕掛けらそうな状況です。これらの攻撃は実行可能のものであり、しかもそこから利益を手にすることができるということが知れ渡ってしまいました。

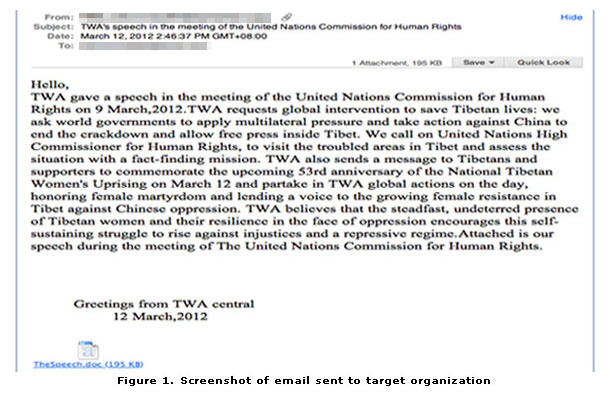

Mac を狙った攻撃は、実際のところ本格化しているようです。トレンドマイクロでは、「Flashback」が話題になる前、Macユーザに影響を与える標的型攻撃を既に確認していました。さらにこの直後に、「SABPAB」ファミリを新たに確認しました。この「SABPAB」ファミリは、「Flashback」が利用するのと同じ脆弱性、あるいは、Microsoft Office の Mac のみに存在する特定の脆弱性のいずれかを利用します。トレンドマイクロでは、この脅威を「OSX_SABPAB.A」として、また「OSX_SABPAB.A」を作成する不正な Wordファイル(拡張子DOC)を「TROJ_MDROP.SBPAB」として検出します。

Macユーザは、今まで語られてきた「Mac安全神話」が崩壊したことを自覚しなければなりません。そして、今後 Mac を狙う大きな攻撃が発生した時に、その被害に遭わないために、Windows のユーザにとっては「標準的な」対応策を、Macユーザもこれから講じていく必要があります。

■Appleが今後どのように対応していくのか

Mac は、サイバー犯罪者にとって「格好の的」となりつつあります。そのため、Apple は、この事実に対処し、重大さが増した責任をどう対応するか、考えなければいけません。この状況は、今のところまだ明るい兆しが見えていないようです。

「Flashback」が注目されるまで、この Flashback が利用する問題の脆弱性は、あまり知られていませんでした。実際のところ、悪用された Java の脆弱性は、Windows版においては 2012年2月初旬に修正され、これに対応する「クリティカルパッチアップデート」も公開されました。しかし、Apple は独自のバージョンの Java を提供していたため、「Flashback」の感染が Macユーザの間で広がった後に、ようやく修正が完了しました。

今回の「Flashback」による攻撃を考察すると、攻撃者は、Oracle の四半期ごとの更新と一緒になされる次の Java の更新を狙ってくるでしょう。次の更新は来月 5月の予定で、攻撃者はその機会を待ち構えているのです。その際、Windows 同様に Mac に存在する脆弱性も利用されることでしょう。もし Apple が前回のように緊急に対処することができなかった場合、Flashback に似た不正プログラム攻撃がまた別に仕掛けられ感染拡大する恐れがあるでしょう。

また、Apple は、セキュリティ産業と協働した経験を活かすことができるかもしれません。Apple が「Flashback」に対する当初の対応は、「セキュリティ企業と脅威状況両方を相手にする場面において Microsoft のような他社が経験しているようなことを Apple は経験していないことが明白となった」、として批判を受けました。

しかし、Apple の戦略が間違っていたと言っているわけではありません。結局のところ、さまざまなソフトウェアがあるなか、数千に及ぶコードを自社用に融合し、なおかつ一般のユーザが使いやすい形式や機能にすることは至難の業であるため、Apple は、自社製品を他と切り離す道を選んだのです。さらに Microsoft の Windows環境にみられるような他の非公式アプリの問題やプラグインのようにユーザの手に更新を委ねなければならないといった問題もあったからでもあります。

Mac を狙う不正プログラムは、既に登場し、存在しています。Macユーザも Apple もこうした事実を受け入れ、ユーザ自身やプラットフォーム全体をこの脅威から守る必要があります。

●執筆者紹介

Jamz Yaneza(Threat Research Manager)

※本記事はトレンドマイクロ株式会社による「セキュリティブログ」の転載記事である。