【テクニカルレポート】セキュア・マルチテナンシー(SMT)に「S(セキュリティ)」を追加(後編)……Tech OnTap

エンタープライズ

ソフトウェア・サービス

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

ネットアップ、企業データの災害対策アセスメントを期間限定で無償提供

-

ネットアップ、データ保護ソリューション「SnapMirror」をユーザに無償提供

SMTに使用される基本インフラは次のとおりです。

・Cisco Nexusデータセンタースイッチ

・Cisco Unified Computing System(Cisco UCS)

・Cisco Nexus 1000V分散仮想スイッチ

・NetAppストレージ

・VMware vSphere

・VMware vCenter Server

SMTに必要なインフラは、先日発表されたFlexPodアーキテクチャと基本的に同じです。FlexPodについては、Tech OnTap今月号の関連記事で紹介しています。FlexPodは拡張SMT導入に向けたエントリポイントとして最適ですが、デフォルト構成ではSMT機能を提供できません。

拡張SMTソリューションでは基盤として、基本のインフラコンポーネントにいくつかコンポーネントを追加する必要があります。

VMware vShieldファミリーはセキュリティ・ソリューションとして仮想マシン対応の保護機能を仮想データセンターとクラウド環境に提供し、アプリケーションとデータのセキュリティ強化、可視性と制御機能の向上、ITのコンプライアンス対策の迅速化を可能にします。vShieldファミリーには以下のものが含まれます。

vShield Edgeは、ネットワークエッジのセキュリティとサービスを提供し、ポートグループに含まれる仮想マシンを外部ネットワークから分離します。vShield Edgeは、分離したテナントのスタブネットワークを共有(アップリンク)ネットワークに接続し、DHCPやVPN、NATといった一般的な境界セキュリティサービスを提供します。

vShield Appは、すべての仮想ネットワークアダプタにファイアウォール・フィルタを設定することで、仮想マシン間にファイアウォール機能を提供します。ファイアウォール・フィルタは透過的に機能するので、セキュリティゾーンを作成するためにネットワークやIPアドレスを変更する必要はありません。ルールの作成時には、データセンターやクラスタ、リソースプール、vApp、ネットワーク・オブジェクト(ポートグループ、VLAN)といったvCenterのグループ化機能を利用してファイアウォールルールの数を減らし、ルールの追跡を容易にします。

VMware vShield Zonesは、集中管理されたステートフルな分散型の仮想ファイアウォールです。vSphere 4.1にバンドルされており、ESXiホストの近接性と仮想ネットワークの可視化を利用してセキュリティゾーンを構築します。vShield ZonesではVMwareのさまざまな論理コンテナを利用することにより、マルチテナント環境のセキュリティ保護に必要なルールの数を大幅に減らすことができます。その結果、テナント間やアプリケーション間の分離とセグメント化に伴う運用負荷が軽減されます。この新たなセキュリティポリシー作成方法では、ポリシーとVMwareの仮想マシンオブジェクトとが密接に結び付くため、VMotion実行時にポリシーがVMとともに移動します。

vShield ZonesはエンドポイントとIT資産に対応したファイアウォールであるだけでなく、仮想ネットワークについてマイクロフローレベルでのレポート機能も備えており、仮想トラフィックフローの把握と監視に重要な役割を果たします。また、セキュリティ管理者やネットワーク管理者が利用する豊富な情報に基づいて、ゾーニングポリシーを実装します。

フロー監視機能は、許可されているネットワークフローとブロックされているネットワークフローをアプリケーション・プロトコル単位で表示します。この機能は、ネットワーク・トラフィックの監査や、運用時のトラブルシューティング・ツールとして利用できます。

Cisco Nexus 1000V。Cisco Nexus 1000VスイッチはFlexPodの標準コンポーネントですが、そのセキュリティ機能の点から、本稿でも1コンポーネントとして取り上げます。Cisco Nexus 1000Vはサーバで動作するソフトウェアスイッチで、そのサーバでホストする仮想マシンにCisco VN-Linkサービスを提供します。VMware vSphereフレームワークを利用してサーバとネットワーク環境を緊密に統合し、データセンター内のすべてのサーバに対して、一貫したポリシーベースのネットワーク機能を実現します。Nexus 1000Vを使用すると、ライブマイグレーションの際に仮想マシンと一緒にポリシーも移行することができるため、ネットワーク、セキュリティ、ストレージのコンプライアンスが永続的に維持され、ビジネスの継続性、パフォーマンスの管理性、セキュリティ・コンプライアンスが向上します。

データセンターの柔軟性がますます高まるにつれ、セキュリティ管理者がインフラ内の脅威を徹底的に監視することが難しくなっています。これに対処するため、Cisco Nexus 1000V仮想分散スイッチでは、NetFlow、Switch Port Analyzer(SPAN;スイッチド・ポート・アナライザ)、Encapsulated Remote SPAN(ERSPAN)を利用した監視機能をサポートしています。Cisco Nexus 1000Vはこれらの機能を利用して、VMトラフィックフローのデータを、仮想環境から従来の外付け分析デバイスや拡張仮想サービスブレードにエクスポートします。どちらの場合も、Cisco Nexus 1000Vによってセキュリティチームに優れた可視性が提供されるため、脅威の原因を特定したり、攻撃パスを可視化したり、最終的には対策を講じたりすることができます。

Cisco Nexus 1010 Virtual Services Applianceは、Cisco Nexus 1000V Virtual Supervisor Module(VSM)をホストし、Cisco Nexus 1000V Network Analysis Module(NAM)仮想サービスブレードをサポートすることで、仮想アクセススイッチングの包括的なソリューションを提供します。Cisco Nexus 1010はVSM専用のハードウェアを提供するため、仮想アクセススイッチの導入が容易になると同時に、パフォーマンスと運用効率の向上が図れます。

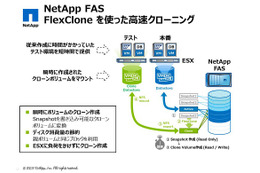

NetApp MultiStoreを使用すると、単一のNetAppストレージシステム上に分離された完全にプライベートな論理パーティションを作成して、それをvFilerユニットと呼ばれる独立した管理ドメインとして利用できます。このvFilerユニットには、単一の物理ストレージコントローラを、複数の論理コントローラとして見せる効果があります。vFilerユニットにはそれぞれ、異なるパフォーマンス特性やポリシー特性のセットを適用して個別に管理できます。MultiStoreを活用すると、プライバシーやセキュリティの侵害を最小限に抑えながら、複数の顧客に同じストレージリソースを共有させることが可能になります。対象の仮想ストレージコンテナの管理制御を、顧客に直接委任することもできます。MultiStoreについては、最近のTech OnTapの記事でも取り上げています。

■拡張SMTのセキュリティオプション

前述の標準コンポーネントに加えて、特定のセキュリティ要件に応えるために、セキュリティ関連のさまざまなオプション・コンポーネントからも製品を選択できます。

VMware vCloud Director(VCD)は、VMware vSphereをベースに構築されるソリューションで、仮想共有インフラを、基盤となるハードウェアから完全に切り離したマルチテナントの仮想データセンターとして扱えるようにします。つまりこのテクノロジを利用すれば、共有インフラ環境において、標準化されたITサービスをWebベースのカタログを通じて提供することが可能です。vCloud Directorについては、最近発表した別のTech OnTap記事(英語)で紹介しています。

Cisco Catalyst 6500シリーズVirtual Switching System(VSS)1440プラットフォームは、Cisco Application Control Engine(ACE)、Firewall Services Module、Network Analysis ModuleなどのCisco統合サービスモジュールを完全にサポートしています。Cisco Catalyst VSSは、セキュリティ機能が強化したマルチテナント・アーキテクチャに対応するネットワークベースのサービス・プラットフォームとして使用されます。

Ciscoファイアウォール・サービスは、SMTアーキテクチャ内にステートフルなファイアウォール・セキュリティ機能を提供します。Ciscoの仮想ファイアウォール・セキュリティ・コンテキストは、モジュールまたは専用アプライアンスとして統合されているため、レイヤ2ネットワークレベルに導入する場合も、ルータの「ホップ」としてレイヤ3に導入する場合も、透過的な導入が可能です。どちらの導入モデルでも、仮想ファイアウォール・コンテキストにそれぞれ関連付けられたセキュリティポリシーが一貫して適用され、関連するネットワークを保護します。

Cisco Application Control Engine(ACE)モジュールとアプリケーション・プラットフォームは、サーバ・ロード・バランシング、ネットワーク・トラフィック制御、サービス冗長性、リソース管理、暗号化とセキュリティ、アプリケーションのアクセラレートと最適化といった機能をすべて、単一のネットワークデバイスで実行します。Cisco ACEテクノロジは、デバイスとネットワークのサービスレベルの可用性、拡張性、セキュリティ機能をデータセンターに提供します。

Cisco ACEが提供するデバイスレベルのサービスは以下のとおりです。

・フェイルオーバー機能による物理的な冗長性

・仮想化による拡張性の実現でACEリソースを論理的にパーティショニングし、テナント・固有のサービス要件に応じて割り当てる

・セキュリティサービス—ACLおよびACE仮想コンテキスト、クライアント、関連するサーバファーム間のトランスポートの暗号化(SSL / TLS)

Cisco Intrusion Prevention System(IPS;侵入防御システム)アプライアンスはネットワークセンサーで、異機種が混在するネットワークの分析デバイスまたはインライン侵入防御システムとしてインフラ全体に配置できます。Cisco IPSセンサーは、環境の保護にあたってワームやウイルス、さまざまなアプリケーション不正利用のシナリオに関連付けられた攻撃シグネチャを使用し、それによってネットワークベースの脅威を検出、分類、ブロックします。このプロセスは接続ベースで発生し、不正と判断されなかったトラフィックについて転送を許可します。

Cisco Network Analysis Module(NAM)は、以下に挙げる複数のフォームファクタで構成されます。

Cisco Catalyst 6500スイッチング・プラットフォーム対応統合サービスモジュール

数ギガビットまたは10ギガビットイーサネットをサポートする物理アプライアンス

Cisco Nexus 1000V環境対応の仮想サーバブレード

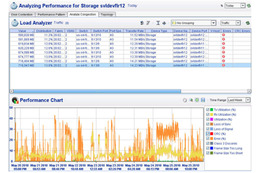

NAMはモデルに関係なく次の機能を提供します。アプリケーション、ホスト、音声のフローベースのトラフィック分析、アプリケーション、サーバ、ネットワーク遅延に関するパフォーマンスベースの測定、ネットワークベースのサービスに関するQuality of Experience(QoE;体感品質)指標、パケットキャプチャによる潜在的な問題の詳細な分析。Cisco NAMにはWebベースのトラフィックアナライザGUIが組み込まれているため、設定メニューに素早くアクセスして、さまざまなサービスとトラフィックに対応した見やすいパフォーマンスレポートをWebに表示することができます。Cisco NAM製品ラインはパフォーマンスの可視性と監視機能が向上しており、お客様のインフラ内にある複数の物理レイヤと仮想レイヤに対応します。

Cisco Security Managerはエンタープライズクラスの管理アプリケーションで、ファイアウォールやVPN、侵入防御システム(IPS)といったセキュリティサービスをCiscoのネットワークデバイスやセキュリティデバイスに設定できるように設計されています。

■まとめ

以上、拡張SMTアーキテクチャの機能一式を駆け足でご紹介しましたが、セキュリティ機能の概要のご理解に本稿がお役に立てば幸いです。セキュアな分離に加えて、他の要素である可用性、サービス保証、管理の点での新機能と機能向上については、包括的な設計ガイド(英語)で詳細をご確認ください (本ガイドでは「拡張SMT」が「ESMT」と表記されておりますが、どちらも意味は同じです)。この140ページに及ぶガイドでは、SMTアーキテクチャとSMT環境の要素を余すところなくご紹介しております。

●著者紹介

・Chris O'Brien氏

ソリューション・アーキテクト

Cisco

O'Brien氏は、Ciscoのシステム・アーキテクチャ/ストラテジグループで最新のデータセンター・テクノロジの開発に当たっています。現在はデータセンター設計の検証とアプリケーション最適化を中心に取り組んでいます。以前はアプリケーション開発に携わっており、IT業界での勤務は15年以上に及びます。

・David Klem

リファレンス・アーキテクト

NetApp

Davidは2005年にNetAppに入社し、NetApp Kilo Client(NetAppエンジニアリング部門が利用している、1,700のノードを持つ社内クラウド)の設計と構築を担当した最初のチームメンバーに加わりました。現在は、NetAppインフラ / クラウド支援チームで働き、クラウドベースのアーキテクチャに対応したベストプラクティスとソリューションを主に担当しています。NetApp入社前は、Ciscoに6年間在籍し、Cisco Catalystスイッチ・プラットフォームのエンジニアとして勤務していました。

※同記事はネットアップ(NetApp)の発行する「Tech OnTap」の転載記事である