専用サイトでウイルス対策ソフトをテストするハッカーたち 〜 RSA調べ

エンタープライズ

その他

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

「“現実とのねじれ”あり」セキュリティ意識に日本と海外で大きな差 〜 RSA分析

-

“フィッシング+チャット”の、独創的なネット詐欺手口が出現【RSA】

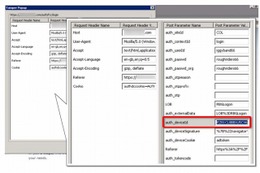

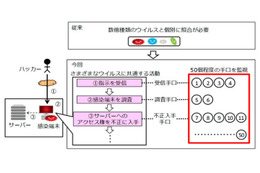

それによると、オンライン詐欺師たちが運営する、新たな「マルウェアのテストサービス」が登場したという。このサービスでは、彼らが開発または入手したマルウェアの実行ファイルが、多くの人々のPCで動作しているアンチウイルス(AV)エンジンに検知・駆除されないことを確認できるというものだ。これは専用のWebサイトにホストされており、「FaaS(サービスとしての詐欺)」のサプライチェーンとして提供されているとのこと。詐欺師たちはいつでも自分たちのマルウェアをチェックできるわけだ。

何年もの間、マルウェアの開発者たちは、AVソフトが自分たちのマルウェアを検知できないことの確認に、無料のウイルススキャンポータルを使ってきた。ところが、ある時期から、これらのポータルがハッカーの残したマルウェアのデータをAVソフト会社に送るようになり、検知・駆除がしやすくなったという。そこでこういった専用サービスが登場したと、RSAでは解説している。サイバー犯罪者たちは、AVソフトと競うようにAVエンジンを1時間から1日の間隔で更新。いくつかのサイトでは、1時間、6時間、12時間あるいは24時間ごとに20種以上のAVエンジンについて登録したファイルを自動的にテストする会費型サービスまで提供しているという。こうしたサービスの料金だが、20種以上のAVエンジンに対するスキャン料が1ファイル、1回あたり安いところではわずか15セント、高くとも1ドルとなっている。利用者は、特定のAVエンジンについてのみスキャンをするなど、必要に応じてサービスの内容を調整することもできるとのこと。

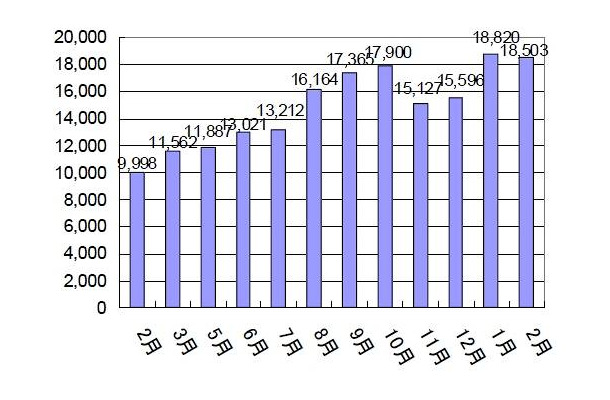

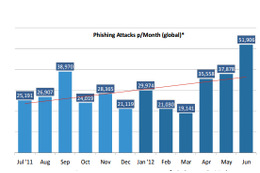

あわせて「AFCC News」では2月のフィッシング攻撃についてまとめた結果を発表した。2月のフィッシング攻撃の合計回数は1月と比べてわずかながら減少したとのこと。フィッシング攻撃を受けた上位国は、1月の結果と大きく変わらず、米国以外の国の比率の揺らぎは3ポイント以内に収まっている。2月にフィッシング攻撃を受けた米国の銀行を区分別に見ると、1月に比べて3ポイント以内の変化にとどまった。地方銀行の比率が1ポイント低下し、大手銀行の比率は3ポイント増加し、信用金庫の比率は2ポイント低下した。フィッシング攻撃のホスト国別分布は米国が引き続き4か月連続で首位を占めた。2番目に攻撃に使われたレジストラとISPを抱えた韓国が前月の3位から2位に上がった。この両国とシンガポールに取って代わった2月の新顔オランダを除く、7ヵ国の比率の変化は、2ポイント以内にとどまった。

攻撃に用いられた環境のホスティング方法では、ハイジャックされたWebサイトが、引き続きフィッシング詐欺師たちにもっとも好んで使われたとのこと。日本にホストされたフィッシングサイトは24件と、急増した1月の26件とほぼ同水準で推移した。昨年後半来猛威をふるっているGumblarタイプの攻撃も継続しており、オンライン・サービス事業者はもちろんのこと、それ以外の法人や個人においても、OS、ブラウザに加えて、個別のアプリケーションソフトウェアについても判明した脆弱性に対して速やかかつ適切な対策を講じる必要があると、同レポートは結んでいる。

関連リンク

関連ニュース

-

「“現実とのねじれ”あり」セキュリティ意識に日本と海外で大きな差 〜 RSA分析

「“現実とのねじれ”あり」セキュリティ意識に日本と海外で大きな差 〜 RSA分析

-

“フィッシング+チャット”の、独創的なネット詐欺手口が出現【RSA】

“フィッシング+チャット”の、独創的なネット詐欺手口が出現【RSA】

-

RSAセキュリティ、統合ログ管理プラットフォーム「RSA enVision」を機能強化

RSAセキュリティ、統合ログ管理プラットフォーム「RSA enVision」を機能強化

-

パナソニック電工IS、統合ログ管理ソリューションを強化 〜 「ALogコンバータ」「RSA enVision」と連携

パナソニック電工IS、統合ログ管理ソリューションを強化 〜 「ALogコンバータ」「RSA enVision」と連携

-

千葉興業銀行、フィッシング詐欺対策に「RSA FraudAction」を採用

千葉興業銀行、フィッシング詐欺対策に「RSA FraudAction」を採用

-

NECとRSA、統合ログ管理領域アプライアンス製品を共同で開発・販売

NECとRSA、統合ログ管理領域アプライアンス製品を共同で開発・販売

-

NTTデータ、携帯電話を利用したワンタイムパスワード認証「BizEmotion-OTP Enterprise Edition」を販売開始

NTTデータ、携帯電話を利用したワンタイムパスワード認証「BizEmotion-OTP Enterprise Edition」を販売開始

-

ネットで売買される“トロイの木馬”〜RSAセキュリティによる犯罪レポート

ネットで売買される“トロイの木馬”〜RSAセキュリティによる犯罪レポート

-

RSAセキュリティ、認証アプライアンス・サーバ「RSA SecurID Appliance」の新モデル発売

RSAセキュリティ、認証アプライアンス・サーバ「RSA SecurID Appliance」の新モデル発売

-

ラックとRSAセキュリティ、フィッシングサイト閉鎖サービス「RSA FraudAction」で協業

ラックとRSAセキュリティ、フィッシングサイト閉鎖サービス「RSA FraudAction」で協業

-

サイバー攻撃のホスティングがFast-Flux型ネットワーク上に移行〜RSAセキュリティ調べ

サイバー攻撃のホスティングがFast-Flux型ネットワーク上に移行〜RSAセキュリティ調べ

-

池田銀行、RSAセキュリティのフィッシング対策サービス「RSAFraudAction」を採用

池田銀行、RSAセキュリティのフィッシング対策サービス「RSAFraudAction」を採用

-

RSA、リスクベース認証・監視「Adaptive Authentication」最新バージョンを発売

RSA、リスクベース認証・監視「Adaptive Authentication」最新バージョンを発売

-

RSAセキュリティ、富士通SSLと「RSA Access Manager」の販売代理店契約を締結

RSAセキュリティ、富士通SSLと「RSA Access Manager」の販売代理店契約を締結

-

ゆうちょ銀行、フィッシング対策に「RSA FraudAction」を利用開始〜フィッシング詐欺から利用者を保護

ゆうちょ銀行、フィッシング対策に「RSA FraudAction」を利用開始〜フィッシング詐欺から利用者を保護

-

日本HPとRSAセキュリティ、 Webサービス用認証で連携ソリューションを提供開始〜多層型認証環境を実現

日本HPとRSAセキュリティ、 Webサービス用認証で連携ソリューションを提供開始〜多層型認証環境を実現

-

RSAセキュリティー、Windows Mobile版とBlackBerry版のワンタイム・パスワード認証ソフトウェア

RSAセキュリティー、Windows Mobile版とBlackBerry版のワンタイム・パスワード認証ソフトウェア

-

ソニックウォールとRSAセキュリティが協業を発表〜よりセキュアなリモートアクセスを提供

ソニックウォールとRSAセキュリティが協業を発表〜よりセキュアなリモートアクセスを提供

-

ソニー銀行、セキュリティ強化に「RSA FraudAction」導入〜フィッシングサイトに迅速対応

ソニー銀行、セキュリティ強化に「RSA FraudAction」導入〜フィッシングサイトに迅速対応

-

RSA、各種ログをリアルタイムに収集し分析・アラートをあげる統合ログ管理アプライアンス「RSA enVision」を発売

RSA、各種ログをリアルタイムに収集し分析・アラートをあげる統合ログ管理アプライアンス「RSA enVision」を発売

-

インテック、Web上からパブリック証明書の申請ができる「セキュアポータルサービス」

インテック、Web上からパブリック証明書の申請ができる「セキュアポータルサービス」