インターネットが抱える3つの問題——IPアドレス枯渇、暗号化、DNSキャッシュ攻撃

ブロードバンド

その他

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

NTTデータ、米BayTSPにネット上のコンテンツモニタリングサービスを提供〜著作権侵害の監視などに応用

-

「組込みシステム」再考——クラウドの対極にあるもの

まず最初に紹介すべきは「IPv4アドレス在庫枯渇問題」に関する話題の数々であろう。IPv4アドレス在庫枯渇問題とは、インターネットにサーバを接続する際などに必要となるグローバルなIPアドレスのおおもとの在庫が無くなり、新規の需要に応えることができなくなるということを示した言葉である。データセンターやxSPなどでサーバを大量に扱う企業では無視できない問題であろう。

この対策としては、IPv6への移行、NATなどの技術を応用した延命、IPアドレスの移転などが挙げられているが、後者の二つは一時的な対策であり永続的ではないためにIPv6への移行が最善という結論が導き出されている。しかし、IPv6への移行は簡単には行えないという現状があるため、経過措置的にNAT技術を応用したり、IPアドレスの移転を混乱無く行えるようにするためのさまざまな取り組みに関する話題なども扱われた。

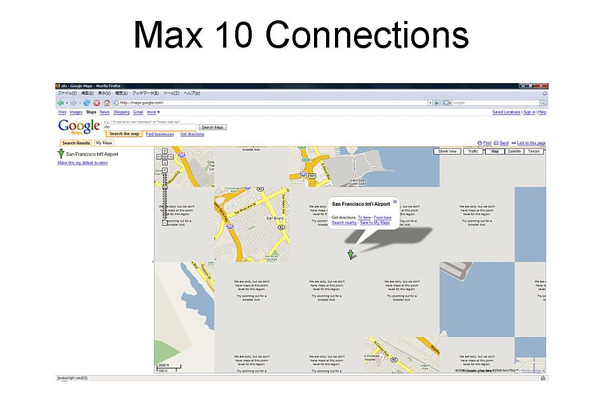

すでにあまりにも有名になった画像だが、たとえばサーバに接続できるセッション数を小さく制限してしまうとリッチコンテンツを扱うサービスなどで問題が起こる可能性があることを端的に示している。

このアドレス枯渇問題は、じつは10年ほど前から指摘されている。そもそもIPv6はこの問題に対応するため提唱されRFCに盛り込まれるようになったものだ。しかし、当時は、ISPの数も多く、グローバルIPアドレスによるサービスに切り替えなくてもNATを使えば十分であり、IPアドレスとユーザーの紐づけがゆるくなりプライバシー保護にもつながるとして議論が終息していった経緯がある。無理にIPv6に切り替えなくてもNATでサービスを維持できる、という認識が広まった。背景には、既存システムやネットワークのリプレースに対する漠然とした不安や負担感があったと思われる。

ISPの再編も進んだ現在、大手プロバイダーはほとんどグローバルIPアドレスをユーザーに振り出している。SaaSやクラウド化が進み、データセンターなどはいままで以上にグローバルIPアドレスを確保する必要がある。過去にアドレス枯渇問題が治まった時期を経験している層ほど要注意だ。

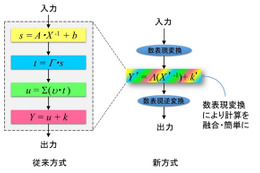

次の紹介は、暗号の2010年問題である。通信をする上において、その内容を第三者に読み取られないようにする暗号技術は重要な役割を担っている。しかし暗号技術は、暗号アルゴリズムの脆弱性の発見や計算機能力の向上などによって、常にその強度が相対的に下がっていくことが避けられない。そのため、一定の時期に使用する暗号アルゴリズムをより強固なものへと切り替えていく必要が生まれる。

米国では、この暗号の切替が2010年に行われることが決まっている。2-key Triple DES、1024-bit RSA、SHA-1といった、いずれも現在多方面で使われている暗号がその運用を終了するわけだ。たとえばPCのようにネットワークを通じて簡単にアップグレードができるといった方法を有していれば対処は可能だが、その一方で、アップグレードパスを持っていない組込み型やチップ内蔵型のようなケースでは対応ができない可能性が高い。

日本の携帯電話では1024ビットのRSAが使われているが、この暗号は2010年末で運用が終了してしまう。2011年以降は2048ビットのRSAに対応しなければいけないわけだが、果たして携帯電話はこの対応が取れるのだろうか? 場合によっては、2048ビットのRSAに非対応の端末からは新しいEV SSLサーバ証明書を採用したサイトとのSSL接続ができなくなる可能性が出てくることを考えなければいけなくなるかもしれない。

暗号という仕組みは、インフラに近くなればなるほどその変更が難しくなる。そのことは普段は見落とされがちがだ、どの暗号アルゴリズムを使うかといったことは十分に吟味されなければいけないことを感じずにはいられなかった。

なお、暗号化技術の運用終了というのは、認証局から発行される鍵がいままでのアルゴリズムでは使えなくなということだ。自社サーバーなどで自社サービス専用の認証を行っているような場合、ある日プログラムが突然動かなくなるということではない。

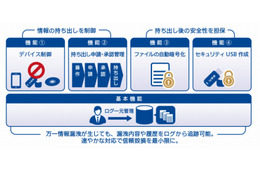

最後は、DNSにおける「カミンスキーアタック」の問題を忘れてはいけない。カミンスキーアタックとは、DNSのキャッシュサーバに偽の情報を仕込むことが可能な手法のことだが、これを悪用すると、そのキャッシュサーバを利用しているユーザーを自由に異なるサイトにアクセスさせることができるようになる。たとえばフィッシングサイトに誘導したり、何かのボットを仕込むためのサイトを誘導することが容易にできるわけだ。

この手法の詳細については、たとえば日本レジストリサービス(JPRS)の技術サイトなどで資料を見つけることができる(http://jpinfo.jp/topics-column/009.pdf)が、より重要なのは、いまだに対策が取られていないキャッシュサーバが多数存在するということである。Internet Week 2008の会期中に行われた「DNS DAY」においてJPRSの民田雅人氏が示した資料によると、JP DNSのひとつであるa.dns.jpに来るクエリ(DNSの名前解決要求)を分析したところ、カミンスキーアタックに未対応だと考えられるキャッシュサーバが全体の2割近くあるということだ。

DNSは、インターネットにとって重要な基盤技術のひとつである。そのキャッシュサーバを利用しているユーザーに不利益が及ばないよう、十分な対処は行われなければいけない。対策については、各DNSソフトウェアからパッチが出ているはずなので、それを適用するか、最新版へアップグレードするべきだろう。

関連リンク

関連ニュース

-

NTTデータ、米BayTSPにネット上のコンテンツモニタリングサービスを提供〜著作権侵害の監視などに応用

NTTデータ、米BayTSPにネット上のコンテンツモニタリングサービスを提供〜著作権侵害の監視などに応用

-

「組込みシステム」再考——クラウドの対極にあるもの

「組込みシステム」再考——クラウドの対極にあるもの

-

JAIPAほか7団体、「Eメール・ウェブ適正利用推進協議会」を設立

JAIPAほか7団体、「Eメール・ウェブ適正利用推進協議会」を設立

-

丸紅、法人向け大容量映像ライブラリ・変換サービス「ChameleOnline」提供開始〜PC、携帯、IPTV、デジタルサイネージなどさまざまなメディアに対応

丸紅、法人向け大容量映像ライブラリ・変換サービス「ChameleOnline」提供開始〜PC、携帯、IPTV、デジタルサイネージなどさまざまなメディアに対応

-

今年はやっぱり彼らの年〜「goo」2008年検索ランキング

今年はやっぱり彼らの年〜「goo」2008年検索ランキング

-

ソフトバンクテレコム、ネットの大容量利用者に送信制限を実施

ソフトバンクテレコム、ネットの大容量利用者に送信制限を実施

-

中部テレコミ、1Gbps/300Mbpsの戸建て住宅/集合住宅向け光ネット接続サービス

中部テレコミ、1Gbps/300Mbpsの戸建て住宅/集合住宅向け光ネット接続サービス

-

米H&S、Xeon 5400とSAS HDD搭載専用サーバを利用できるホスティングサービス

米H&S、Xeon 5400とSAS HDD搭載専用サーバを利用できるホスティングサービス

-

ネットでの個人情報流出は誰のせい?

ネットでの個人情報流出は誰のせい?

-

【スピード速報(121)】「笑点」アワーが休日ダウンレートの最低時間帯

【スピード速報(121)】「笑点」アワーが休日ダウンレートの最低時間帯

-

ケイ・オプティコム、遠隔サポートサービス「リモートサポートプラス」を提供〜訪問サポートの拡充も

ケイ・オプティコム、遠隔サポートサービス「リモートサポートプラス」を提供〜訪問サポートの拡充も

-

米AT&T、アジア初のスーパーIDCをシンガポールに開設

米AT&T、アジア初のスーパーIDCをシンガポールに開設

-

無線インターネットのビジネスモデル構築へ!企業4社らが地域WiMAX通信サービス運営会社

無線インターネットのビジネスモデル構築へ!企業4社らが地域WiMAX通信サービス運営会社

-

【Embedded Technology 2008 Vol.1】進化するWindows Automotive——コストパフォーマンスで採用が進むカーナビ

【Embedded Technology 2008 Vol.1】進化するWindows Automotive——コストパフォーマンスで採用が進むカーナビ