JPRS、DNSサーバの設定再確認を緊急呼びかけ……「カミンスキー・アタック」が増加

エンタープライズ

セキュリティ

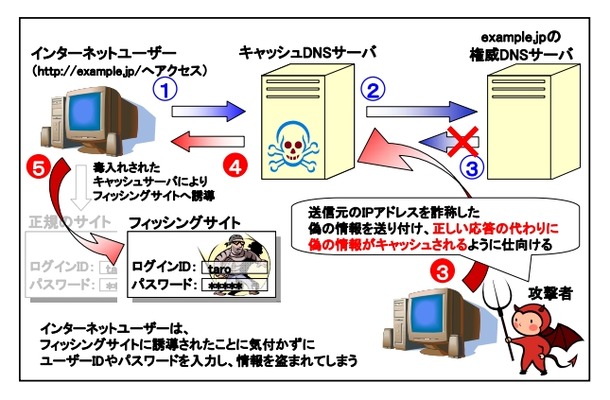

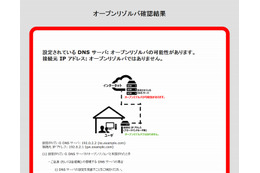

「DNSキャッシュポイズニング」は、DNSに不正なデータを記憶させドメイン名の乗っ取りを図る攻撃だ。とくに、従来は不可能であった連続攻撃を可能にする攻撃手法「カミンスキー・アタック」が2008年7月に発表され、攻撃に対するリスクが飛躍的に高まっている。

今回のJPRSの発表によると、ここ最近「カミンスキー・アタック」によると考えられるキャッシュDNSサーバへのアクセスが、日本の大手ISPにおいて増加しているという。JPRSが分析したところ、“問い合わせUDPポートのランダム化(ソースポートランダマイゼーション)”が有効にされていないと考えられるキャッシュDNSサーバは、微減傾向にあるものの、依然として約10%程度存在することが判明した。

ソースポートランダマイゼーションを有効にすることで、攻撃成功の確率を設定前の約6万5,000分の1程度に下げることができる。またカミンスキー・アタック発表後にリリースされたほとんどのキャッシュDNSサーバには、ソースポートランダマイゼーションが標準実装されている。しかし今回、対策を怠っているサーバーの存在が判明したことで、JPRSでは、すべてのキャッシュDNSサーバにおいて「ソースポートランダマイゼーションの設定の確認」「設定が有効でなかった場合の速やかな対応」の2点を、改めて強く推奨している。

![完全オリジナルムービー『攻殻機動隊ARISE EPISODE:[.jp]』、期間限定で公開](/imgs/p/80QnbhSu7Qc8HqNqhlkEqilOSkHtQ0JFREdG/348241.jpg)