PC遠隔操作ウィルス、ボットのこれまでと最新動向まとめ(前編)

ブロードバンド

セキュリティ

1年ほど前に感染が拡大し、社会問題にもなったGumblarについても、その最終的な目的はボット感染のPCの増加とその感染PCによるボットネット構築なのではないかと分析する専門家もいるほど、ボット、ボットネットの問題は深刻である。そこで本稿では、昨年の12月に開催された「SecurityDay 2010」でサイバークリーンセンタープロジェクト(CCC)が発表した内容をベースに、この問題についてまとめてみたいと思う。

■被害者が加害者になり得るボット感染

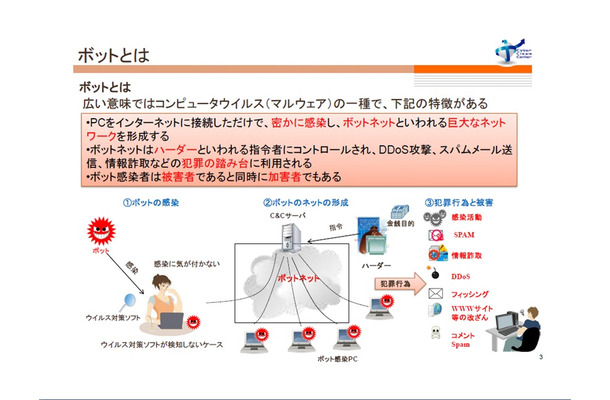

ボットとは、冒頭に述べたように、感染PCの制御を奪いさまざまな犯罪・攻撃活動を行うために使用されるプログラムのことだ。ボットによる攻撃は、ハーダー、C&Cサーバ、ボットプログラム、ボットプログラムに感染したPC(被害者)で構成される。ボットへの感染は、ネットワーク経由による感染のほか、汚染サイトへのアクセス、メールに添付された不正プログラムの実行などによって引き起こされる。ボットから攻撃を受けた際、PCのOSやアプリに脆弱性があるとボットに感染し、PCはハーダーからの指令でいつでも動作できるようになる(自動的に活動するものもある)。

ハーダーはボットに感染したPC上で、任意の操作が可能になると思ってよい。リモートデスクトップの環境を使ったことがあるなら、他人が自分のPCにログインし、そのハードディスクの中身に自由にアクセスできる状態を想像してほしい。ボットに感染したPCは、これと似たような状況にある。

ボットの問題はそれだけではない。Telecom-ISAC Japanの則武智氏によれば、「ボットの感染は通常のウイルス対策ソフトでは検知できないケースも多く、感染に気がつかないユーザは被害者でもあり、犯罪行為の踏み台にされるという点で加害者でもあるという問題がある」という。

■ボットの被害状況と対策プロジェクト

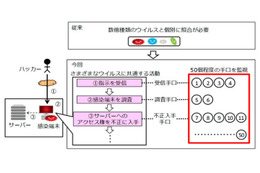

ボットが日本でも問題になり始めたのは2005年前後からだ。2005年にJPCERT/CCとTelecom ISAC Japanが行った調査で、2,000万人といわれた国内ブロードバンドユーザのうち2~2.5%がボットに感染していることが判明した。単純計算でおよそ40~50万人のユーザがボットに感染している状態だったといえる。また、この時期から、攻撃者側の目的が愉快犯的なものから金銭目的、犯罪行為にシフトしてきたこともあり、1つの機関では解決困難な課題に対して立ち向かうために、官民協力関係の構築の必要性が叫ばれた(則武氏)。

これが対策プロジェクトの発足につながり、2006年に総務省と経済産業省による連携プロジェクト「サイバークリーンセンター(CCC)」がスタートした。対策としては、ボットに感染したPCを発見し、それらを駆除していくという地道な方法がとられた。これは、感染した利用者にその事実を伝えることが、リテラシーを高めるという側面を持つためと、唯一現実的な効果が見込まれるからだ。他の対策として攻撃者であるハーダーやC&Cサーバを停止さなども検討をしたが、現実問題として、海外に存在することが多いハーダーやC&Cサーバは特定することが難しく、また、サーバを停止させてもすぐに別のC&Cサーバを立てられてしまうという問題があり、今回のアプローチから除いた。

関連リンク

関連ニュース

-

Android OSを標的としたボット型ウィルスを確認、主な感染経路はアプリダウンロード時

Android OSを標的としたボット型ウィルスを確認、主な感染経路はアプリダウンロード時

-

マカフィー、2010年のウィルス検知ランキング

マカフィー、2010年のウィルス検知ランキング

-

バッファロー、「ポータブルWi-Fi」で一部製品にウィルス混入

バッファロー、「ポータブルWi-Fi」で一部製品にウィルス混入

-

iPhoneの脆弱性を利用したウィルス!電話の高額請求や犯罪利用の危険も

iPhoneの脆弱性を利用したウィルス!電話の高額請求や犯罪利用の危険も

-

美しいクラシック音楽が楽しめるドラマ「ベートーベン・ウィルス」

美しいクラシック音楽が楽しめるドラマ「ベートーベン・ウィルス」

-

「Yahoo!占い」内サイトが改ざん!Gumblar亜種感染の可能性

「Yahoo!占い」内サイトが改ざん!Gumblar亜種感染の可能性

-

クリエイティブ、「Sound Blaster X-Fi Go!」にウィルス混入の可能性——回収と対処方法を開始

クリエイティブ、「Sound Blaster X-Fi Go!」にウィルス混入の可能性——回収と対処方法を開始

-

ネットの危険を動画やシミュレーターで学ぶ〜セキュリティ特集2009秋

ネットの危険を動画やシミュレーターで学ぶ〜セキュリティ特集2009秋

-

2011年の国内セキュリティソフト市場、2,043億円規模で前年比成長率3.2%……IDC調べ

2011年の国内セキュリティソフト市場、2,043億円規模で前年比成長率3.2%……IDC調べ

-

ウイルス対策ソフト各社と経産省など、「情報セキュリティ啓発活動」でポスター配布

ウイルス対策ソフト各社と経産省など、「情報セキュリティ啓発活動」でポスター配布

-

「鈴木さん パスワードまで suzuki3」……“セキュリティいろはかるた大会”開催

「鈴木さん パスワードまで suzuki3」……“セキュリティいろはかるた大会”開催