IDとパスワードによる認証、自前管理から第三者委託へ

エンタープライズ

セキュリティ

第三者認証とは、Webサービス提供者がIDとパスワード管理を自前で行うことをやめて、策定したフレームワークに基づいて第三者に委託する仕組みであり、OpenIDやSAMLなどの技術に代表される。OpenIDを推進している米国で設立されたOpenID財団には、Microsoft、Google、PayPal、Symantec、Yahoo!などが法人理事として名を連ねる。本稿では、講演要旨と、第三者認証推進の課題をレポートする。

---

●安全利用にはユーザーもサービス提供者も管理負荷がかかる

IDとパスワードの件数はすでにユーザーの管理能力を超えている。野村総合研究所が2009年に実施したアンケートによれば、個人が確実に記憶できるIDとパスワードは約3組であるのに対し、平均的なユーザーは、IDとパスワードが要求されるWebサイトを約20サイト利用しているという。

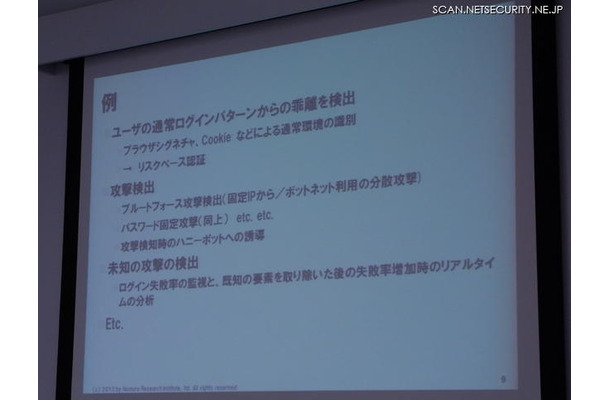

また、Webサービスを提供する側の管理負荷も増大した。ある大手検索サービスが運営するWebメールサービスの例では、利用者からはIDとパスワードを用いたシンプルな認証を行っているかのように見えるものの、実際のサービス提供側では、(1)ブラウザシグネチャやCookieなどをもとに通常ログインとの乖離検出を行うリスクベース認証エンジンの稼働、(2)ブルートフォースアタックの検出(ボットネットを用いて異なるIPから少い回数で繰り返し行われるブルートフォースを含む)、(3)ログイン失敗率のリアルタイム監視及び分析、などが行われており、こうした対策をすべて実施することは多くの企業にとって困難である。

崎村氏は、IDとパスワードは、情報漏えいの枕詞かと思うほどの状況になっており、自前で管理することは、列車強盗などが多発したアメリカ西部開拓時代に自ら進んで保安官に就任するほどのリスクが存在すると語り、第三者認証の必要性を訴えた。

●Open Identity トラストフレームワーク

第三者認証とは、認証サーバとWebサービスを分離し、認証処理を専門組織である認証プロバイダーに委託するものだ。委託される認証プロバイダーの信頼性は、個人情報を取り扱う組織がISMSやプライバシーマークに準拠するのと同様に、TFP(Trust Framework Provider)と呼ばれる、アイデンティティ管理の信頼モデルであるトラストフレームワークの策定を行う組織が定めた基準「Open Identity Trust Framework」に準拠することで信頼を担保する。

OpenIDプロバイダーなどの第三者認証を利用することで、ユーザーはシングルサインオンのメリットが得られ、これはすでにYahoo!やAmazonなど多数のサービスで利用されてはじめている。なお、OpenIDの次期版である OpenID Connectでは、ひとつの認証キーをもとにして、Webサービス毎の個別のキーが発行されると共に、LOA 1 から 4 (LOA:Levels of Assurance、米政府による認証の保証レベルで4が最も高い)まで対応が可能である。

●ソーシャルログインによるマーケティング上のメリット

また、ソーシャルログインは、高いマーケティング効果をもたらすことが判明しているという。OpenIDやOAuth等を用いてソーシャルログイン(主にFacebookなどのSNSのIDを用いて別のWebサービスへログインすること)したユーザーは、企業向けソーシャルプラットフォームサービスGigya社の調査によれば、通常ログインしたユーザーと比較して、1.5倍滞留時間が長くなり(8分から12分へ伸張)、ページビューは2倍(5PVから10PVに増加)になったという。

崎村氏は、第三者認証の成功要件として、ISO FDIS 29115 等に基づいた信頼できるトラストフレームワークの構築と運用の他に、文脈に応じたアイデンティティの類型毎の使い分けが必要であると述べた。

●異なるコンテキストのID混同は利用者に好まれない

文脈毎のアイデンティティとは、ECサイトやニュースサイトなどで利用する「消費者・顧客としてのアイデンティティ」、行政サービスを受ける「国民・市民としてのアイデンティティ」、民間企業で従業員として働く「ビジネスパーソンとしてのアイデンティティ」、行政や政府機関のスタッフとして働く「公務員のアイデンティティ」の4つである。

ユーザーはこれらの4種類のアイデンティティが混同されることを好まず、4類型それぞれの信用情報が必要である。米国では、公務員にはPIVカード、従業員向けにPIV-Iカード、市民にICAM、消費者にはNSTICなどの使い分けが進んでおり、4類型をひとつで管理する「一石四鳥」は幻想であると崎村氏はしめくくった。

●まとめ

情報漏えいが発生した際に、平文でパスワード保存していた等の事実が明らかになると運営企業は専門家からの誹りを免れない。一方で、IDとパスワードなどのクレデンシャル情報の安全管理を高度に維持することは、大手企業でも簡単なことではない。個別に管理することは社会コストの増大でもあることを考えた場合、Webサービスでやりとりされる情報の機微・機密性や用途に応じて、第三者認証機関を活用することは有効であろう。

現在、第三者認証の利活用を産業・社会全体としてどのように進めていくかの合意や議論はまだ充分行われていない。一方で、Facebookなどのソーシャルサービスや、GmailやAmazonなどのWebサービスのIDを活用した第三者認証の利活用は進みつつある。信頼できるトラストフレームワークの構築と、課題の明確化が必要である。

(ScanNetSecurity)