「隠さない」ことで逆に隠蔽? ~Web改ざんの最新手口をセキュアブレインが解説

エンタープライズ

セキュリティ

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

BIGLOBE、改ざん防止で個人ホームページにおける国内FTPアクセス制限を強化

-

最新Gumblar、Windows「ヘルプとサポートセンター」の脆弱性を利用 ~JPCERTが注意喚起

このレポートは、セキュアブレインが運用する、無料のWebセキュリティサービス「gredでチェック」で収集した情報を基に、「セキュアブレイン先端技術研究所」で分析を行い、その結果をまとめたもの。それによると6月に「危険」と判断されたWebサイトの件数は、5,578件(前月比109.6%)。2009年5月の統計開始後の最高値を前月に続き更新した。また「不正プログラム」の検知数が急増。2010年6月の検知数672件(前月比371.3%)は2009年5月の統計開始後の最高値となった。「ワンクリック不正請求」の検知数も1,197件(前月比108.3%)と上昇傾向となっている。

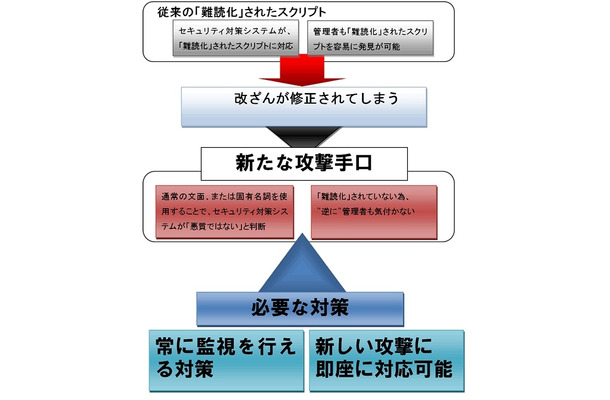

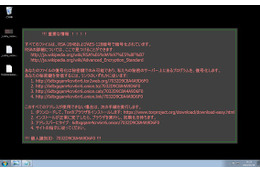

また同レポートによると、「Drive by Downloadタイプの攻撃」によるウェブ改ざんに、傾向の変化があったという。「Drive by Downloadタイプの攻撃」では、通常は「難読化」された悪意を持ったスクリプトが埋め込まれるが、2010年6月には、あえて「難読化」されていないスクリプトが埋め込まれている事例が発見された。従来のウェブ改ざんの手口では、スクリプトを「難読化」することで、セキュリティ対策システムからの検知や管理者により発見を逃れていた。しかし、2010年6月に発見されたスクリプトは、平文になっており、その内容が簡単に理解できるものだったという。スクリプトの一部には、コンピュータのOSや機種の名称等、よく知られている固有名詞を使用し、逆に管理者も見落としてしまうとのこと。

ウェブサイトの改ざんは猛威をふるっており、改ざん被害の報道も、最盛期の2010年1月~2月に比べると減少はしているものの、依然として続いている。同社では、こういった新しい攻撃にも即座に対応するよう呼びかけている。