多彩な機能で武装した、強力新型トロイ「Bugat」が登場 ~ RSA調べ

エンタープライズ

セキュリティ

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

専用サイトでウイルス対策ソフトをテストするハッカーたち 〜 RSA調べ

-

「“現実とのねじれ”あり」セキュリティ意識に日本と海外で大きな差 〜 RSA分析

それによると、スケアウェア機能で武装した強力な新型トロイの木馬「Bugat」が危険な存在だという。「Bugat」(別名Sodast)は、2010年1月中旬初めて発見されたトロイの木馬のコード名で、ユーザの金融機関情報を窃取するウイルスだ。犯人は当初、アイコンをExcelのものに交換した実行ファイルを、個々の会社向けにメール送付していたが、現在はスケアウェア攻撃(偽アンチウイルスソフトのライセンス料の支払いを強要する)を利用したものに変化しているとのこと。

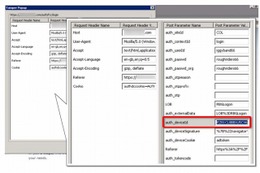

しかし「Bugat」そのものは非常に発見しにくくなっている。というのも、まず感染の初期段階で機能するウイルス(導入ソフト)は役目を終えると、自らを削除し、全ての文字列を暗号化して、Windowsバイナリ(DLL)の内側にウイルス(本体)を保存する。Bugatに関する文字列情報は、PC上に平文では保存されないので、検知は難しい。さらに、すべてのAPIをディスク上には保存せず、64ビットの識別子だけを保存することで、高いステルスレベルを実現しているとのこと。また、Bugatはすべての通信をHTTPSと独自のバイナリプロトコルを組み合わせて行っている。

そのほかにも、感染したボットから特定のファイルを取り出す、ボット上のプログラムを遠隔から実行する、動作しているプロセスのリストをサーバーに送る、Internet ExplorerやFireFoxのAdobe Flashのクッキーをサーバーに送るといった多彩な機能を「Bugat」は持っている(しかもそれらを10分ごとに行う)。HTMLインジェクション、検索結果の改ざん、送信フォームの監視などにも対応するという。これらにより、詐欺師はユーザーのあらゆるオンライン行動をトレースし、アクセスしたURLや銀行サイトとの通信データなどを取り出し、犯罪に利用できるとのこと。あとは、偽の検索結果を表示し、マルウェアを配布するサイト(フィッシングサイトやワームやトロイの木馬の感染サイト)に誘導すれば終了だ。

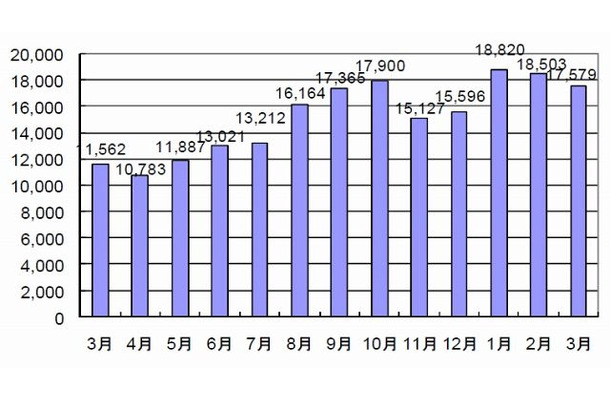

あわせて「AFCC News」では3月のフィッシング攻撃についてまとめた結果を発表した。3月のフィッシング攻撃の合計回数は17579回で、2月と比べて5%の減少。フィッシング攻撃を受けた上位国は、英国がトップに立つという、興味深い新しい傾向が見られた。英国の占めた比率36%は2月と変わっていないが、驚くことに米国以上の攻撃を受けていたという。米国は2月の43%から35%へと減少し2位にランクダウン。その後に3ポイント増加した南アフリカが続いた。

フィッシング攻撃のホスト国別分布は、最も頻繁に攻撃に使われたISP上位10社中8社、レジストラ10社中4社を抱える米国が5か月連続の首位。最も多く攻撃に使われたレジストラとISPを抱える韓国が前月に続いて2位を占めた。残る8か国の顔ぶれにも変化はなく、しかもその比率はいずれも前月比5ポイント以内にとどまっている。

3月に日本でホストされたフィッシングサイトは18件と、この2か月続いた高水準からは若干の減少が見られた。しかし最も多く用いられたログイン情報の不正入手法はフィッシング攻撃(総務省発表)となっており、日本を狙った犯罪集団の間で、フィッシングなどのオンライン詐欺攻撃法がごく一般的になってきたことを示している。同社では、OS、ブラウザに加えて、個別のアプリケーションソフトウェアについても判明した脆弱性に対して速やかかつ適切な対策を講じる必要があるとして、同レポートを結んでいる。