感染手法にバイナリプランティングを利用

ブロードバンド

セキュリティ

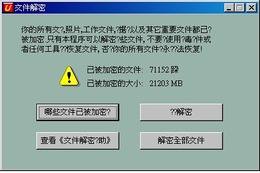

ユーザに管理者権限がない場合、この不正プログラムはユーザの権限を昇格させ、インストール活動を進める。また「BKDR_ZACCESS.SMQQ」を作成、実行することでユーザの画面に「ユーザーアカウント制御(UAC)」の通知メッセージを表示する。しかし同時に「無害なインストーラである」というダイアログボックスをポップアップさせる偽装を行う。この偽装のためZACCESSは、<TEMPフォルダ>内に正規の「InstallerFlashPlayer.exe」および不正なファイル「msimg32.dll」(「BKDR_ZACCESS.SMQQ」として検出)を作成する。この手法をバイナリプランティングと呼び、DLLファイルの検索優先順位を悪用し、InstallerFlashPlayer.exeが実行されると、そのプロセスアドレス空間上でZACCESSの不正なコードを読み込ませる。

感染手法にバイナリプランティングを利用する不正プログラムが感染拡大(トレンドマイクロ)

《吉澤亨史@ScanNetSecurity》