架空メモリを作成し検出を避けるトロイの木馬、初めて確認される

エンタープライズ

セキュリティ

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

今後拡散も? Mac OS Xで動作するトロイの木馬「BlackHole RAT」、マカフィーが警鐘

-

マカフィー、リアルに怖い「ウイルス被害・疑似体験サイト」開設

この新種は、昨年発見されたTDL3に近い特徴を持っており、実行ファイルのリソースフォルダーにコードを挿入することにより、ドライバーに寄生して感染していく。その際にデバイスドライバソフトへのフックを利用するのだが、一部のセキュリティソフトで、それを発見出来なかった。通常なら簡単に特定できるため、同社がさらに分析を行った結果、架空メモリを作成し検出を避けていることが明らかになった。セキュリティソフトが読み取ったメモリが現実のメモリではなく、セキュリティソフトが「確認」したディスパッチテーブルはフックされていないよう偽装されていたという。

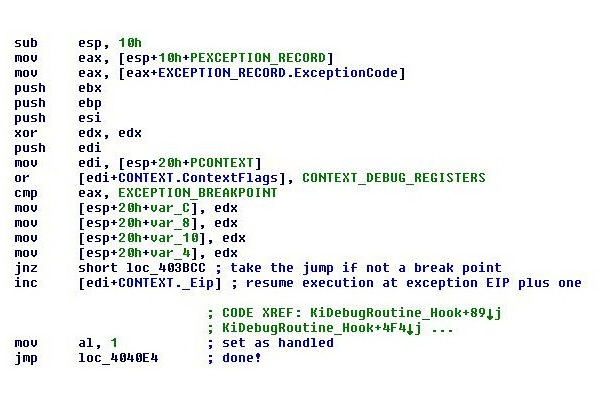

このような、「セキュリティソフトに架空のメモリを読み込ませ、検出を避ける」という技法は以前から論じられていたが、実際の脅威で確認されたのは初めてとのこと。このルートキットは、特定個所のメモリが読み取られると、フックされていない「偽の」イメージを、マルウェアのKiDebugRoutineフックによって提示。さまざまな分岐を経て、正しいメモリあるいは架空のメモリを読み込ませることを可能とする。

なお、このマルウェアの後にも、マスターブートレコードに感染する最新のマルウェアも確認されており、これらは、ハードディスクのデバイススタックに偽のデバイスオブジェクトを作成するものとのこと。