検出や削除を困難にする機能を備えた標的型攻撃をアジア圏で確認 トレンドマイクロ

ブロードバンド

セキュリティ

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

【Interop 2013 Vol.62】NOCの攻撃トラフィック監視にも利用されたUTMアプライアンス――FortiGate-3600C

-

スマートグリッドも、すでにサイバー攻撃の対象に……マカフィーが現状を分析

今回、確認された攻撃では、電気通信事業、石油・ガス事業、政府機関、メディアなどといった複数の産業が狙われていた。また、標的となった組織は、インドやマレーシア、シンガポール、ベトナムなどさまざまな国を拠点としている。同社では、この標的型攻撃キャンペーンを適切に把握するために、関連攻撃で確認された共通のユーザエージェントの文字列「NOKIAN95/WEB」にちなみ「Naikon」と呼んでいる。

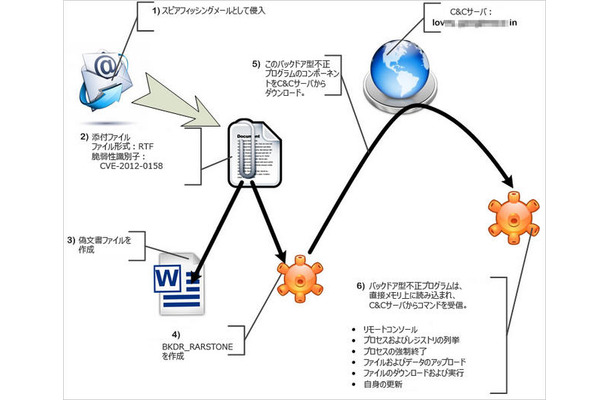

攻撃では、標的となった組織を焦点を定めたスピアフィッシング攻撃によって仕掛けられており、アジア太平洋地域における外交関連協議に関連するメッセージが悪用されていた。メールには、「Windows コモン コントロール」に存在する古い脆弱性「CVE-2012-0158」を利用する不正な文書ファイルが添付されており、これを開くとバックドアが作成され、C&Cサーバからコンポーネントをダウンロードする。特に「Uninstall レジストリ キー」からインストーラのプロパティを入手する機能を搭載していることが特徴で、明らかにセキュリティ専門家の調査を困難にさせるようとする意図が見えるとしている。

検出や削除を困難にする機能を備えた標的型攻撃をアジア圏で確認(トレンドマイクロ)

《吉澤亨史@ScanNetSecurity》