【Interop Tokyo 2011(Vol.28)】デモ見学中にも大量のマルウェア!……情報通信研究機構、パケットの流れを“見える化”する技術

ブロードバンド

テクノロジー

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

【Interop Tokyo 2011(Vol.25)】NICT、光パケット・光パスネットワークアーキテクチャを実演デモ

-

【Interop Tokyo 2011(Vol.22):動画】NICT、対サイバー攻撃用アラートシステムやネットワーク可視化ツールをデモ

nicterには、Atlas、Cube、Tilesなど、分析目的別にいくつかの可視化パターンが用意されている。特にAtlasの回転する地球のグラフィック上で、マルウェアからの攻撃をリアルタイムに視覚化するデモは圧巻で、世界中から日本に向けて、絶え間なく“迷惑なパケット”が飛んでくる様子が直感的に把握できる。

nicterは昨年のInterop Tokyoでも展示されていたので、すでに目にしている方も多いかもしれないが、今年は少しバージョンアップして、パケットの発信地が従来の国レベルから緯度・経度のレベルにまで粒度を向上させている。デモにおいても、発信地が地図上に円形のグラフィックで示されるようになり、都市レベルで確認できるようになっている。

このnicterのデモでは、Interopの会場に構築されたネットワーク「ShowNet」のために用意されたIPアドレスのうち、未使用のものに届くパケットのソースアドレスとデスティネーションアドレスを解析し、地図上にマップしアニメーション表示している。未使用のアドレスを目指してくるパケットの大半はマルウェアからの攻撃というわけだ。デモを見学している間も、ヨーロッパのある都市からは、パケットが点でなく、線に見えるほど大量に飛んできていた。

Cubeでは、立方体を構成する平面のうち、向かい合う2枚を表示し、一方の平面から他方の平面にパケットが流れる様子を示している。これはポート別のパケットの流れを把握するのに役立てるもので、各平面は縦軸がアドレス、横軸がポート、一方の平面がパケットのソース、他方の平面がデスティネーションを示している。たとえば、ソース側の平面上の1点から発せられ、デスティネーション側の平面に向けて連続するパケットが水平に飛んでくるものは、特定のアドレスをポートスキャンしているものと考えられる。

nicterでは、グラフィックで示されるパケットをマウスでクリックすると、パケットの詳細が表示される。このとき、攻撃元のホストが感染しているマルウェアも特定する。これはnicterと連携する相関分析システム「NemeSys」が行う。NemeSysでは、ネットワーク観測(マクロ)で得た攻撃パターンと、マルウェア解析(ミクロ)で蓄積しているパターンとの相関関係を分析することで、マルウェアを特定するという。

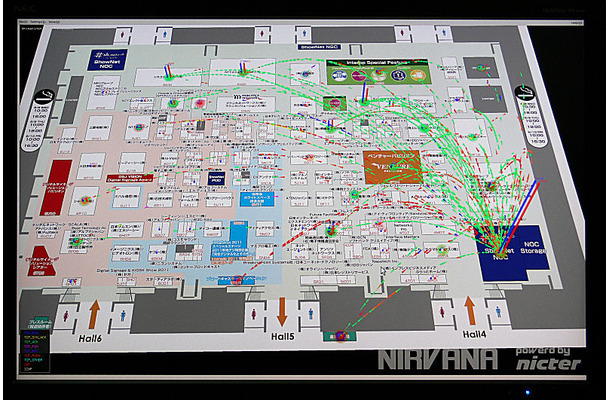

こうしたパケットの可視化が効果を発揮するのは、何も外部からの攻撃を把握するときだけではない。LAN上のパケットを監視できれば、ネットワークトラブルの早期発見や負荷の把握にも応用できる。NICTのネットワークトラフィックリアルタイム可視化システム「NIRVANA」のデモでは、Interopの会場内にはりめぐらされたShowNetのネットワーク構成図や会場見取り図に、パケットの可視化を適用したデモも行っていた。