JPRS、連続攻撃が可能なDNSキャッシュポイズニング「カミンスキー・アタック」を警告

エンタープライズ

その他

-

10G光回線導入レポ

-

【「エンジニア生活」・技術人 Vol.19】「技術」と「ビジネス」の溝を埋める——日本アイ・ビー・エム・中林紀彦氏

-

JPCERT/CC、複数社のDNSサーバのキャッシュポイズニング脆弱性について注意喚起

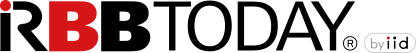

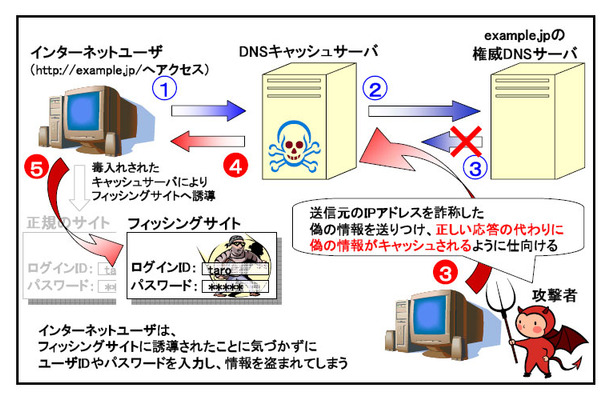

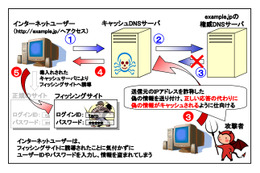

DNSキャッシュポイズニングとは、名前解決処理の効率化を目的として、DNSサーバに一時的に記憶されたIPアドレスや権威DNSサーバ名といった情報(DNSキャッシュ)に偽のデータを記憶させることで、ドメイン名の乗っ取りやフィッシングを図る攻撃。2008年7月にあらたに発見されたDNSキャッシュポイズニングの手法「カミンスキー・アタック」では、攻撃対象の名前と同じドメイン名内の存在しない名前の問い合わせを攻撃目標となるDNSキャッシュサーバに送り、その直後に攻撃者が用意した偽のサーバのIPアドレスに問い合わせを誘導する偽の応答情報をIDを変化させながらDNSキャッシュサーバに大量に送りつける。

従来型のDNSキャッシュポイズニングでは、ポイズニングが一度失敗した直後に同じ名前に対して即座に再攻撃を仕掛けることは不可能だったが、カミンスキー・アタックでは、問い合わせる名前を毎回変化させることで、攻撃目標となる名前に対する攻撃を連続して繰り返し行えるのが特徴だ。また、一部のDNSサーバの実装では、通常の名前検索で攻撃対象の名前がすでにキャッシュされている場合でも、それを無視する形で偽の情報が上書きされてしまうため、攻撃対象データのTTLの設定値やキャッシュ情報の有無にかかわらず、外部からのDNSキャッシュポイズニングが成立してしまうことがある。

日本レジストリサービスでは、DNSキャッシュポイズニングへの対策方法として、問い合わせUDPポートのランダム化や適切なアクセスコントロールやフィルタリングの適用、権威DNSサーバは狙われやすいので機能分割と反復検索機能の無効化などを挙げているが、根本的な解決方法として、電子署名によるDNS応答の正当性が確認できるDNSSECの導入を推奨している。ただし、DNSSECの導入にあたって、権威DNSサーバ、DNSキャッシュサーバの両方をすべてDNSSEC対応のものにする必要があるため、DNSSECの普及が大きな課題としている。

関連ニュース

-

【「エンジニア生活」・技術人 Vol.19】「技術」と「ビジネス」の溝を埋める——日本アイ・ビー・エム・中林紀彦氏

【「エンジニア生活」・技術人 Vol.19】「技術」と「ビジネス」の溝を埋める——日本アイ・ビー・エム・中林紀彦氏

-

JPCERT/CC、複数社のDNSサーバのキャッシュポイズニング脆弱性について注意喚起

JPCERT/CC、複数社のDNSサーバのキャッシュポイズニング脆弱性について注意喚起

-

チェック・ポイント、VPN-1/UTM-1/ConnectraでのDNSキャッシュポイズニング攻撃対処法を発表

チェック・ポイント、VPN-1/UTM-1/ConnectraでのDNSキャッシュポイズニング攻撃対処法を発表

-

複数のDNSサーバにキャッシュポイズニング攻撃を許す脆弱性〜JPCERT/CCが警告

複数のDNSサーバにキャッシュポイズニング攻撃を許す脆弱性〜JPCERT/CCが警告

-

伊藤忠テクノソリューションズほか7社、「CTC WiMAX Ecosystem」設立

伊藤忠テクノソリューションズほか7社、「CTC WiMAX Ecosystem」設立

-

M-Root DNSサーバのIPv6アドレスがルートゾーンに登録される〜IPv6普及に大きな一歩

M-Root DNSサーバのIPv6アドレスがルートゾーンに登録される〜IPv6普及に大きな一歩

-

JP DNSサーバ「e.dns.jp」、海外2拠点の追加、IPv4/IPv6でのIP Anycast技術を導入

JP DNSサーバ「e.dns.jp」、海外2拠点の追加、IPv4/IPv6でのIP Anycast技術を導入

-

偽セキュリティソフトに注意——ウェブルート、6月の国内スパイウェアランキングを発表

偽セキュリティソフトに注意——ウェブルート、6月の国内スパイウェアランキングを発表