【インタビュー】標的型攻撃、スイッチを利用した内部対策の有効性

ブロードバンド

セキュリティ

-

ガジェットレポートは動画でチェック!RBBTODAY YouTube公式

-

【インタビュー】「日本を守らないと」、標的型サイバー攻撃に取り組む危機感

-

![[インタビュー]ウイルス対策とハッキング対策は異なる LAC岩井氏 画像](/imgs/p/MpY7t08CC_Ltnb1K5Sea6U1PHkEQQ0JFREdG/229099.jpg)

[インタビュー]ウイルス対策とハッキング対策は異なる LAC岩井氏

しかし、社内ネットワークに潜伏したマルウェアによる、攻撃基盤構築や、システム調査、重要情報検索等の通信を検知して遮断する、内部対策の重要性はあまり語られていない。そもそも社内ネットワークは適切に管理されている前提があり、その前提こそが攻撃者が乗じるポイントになっている。

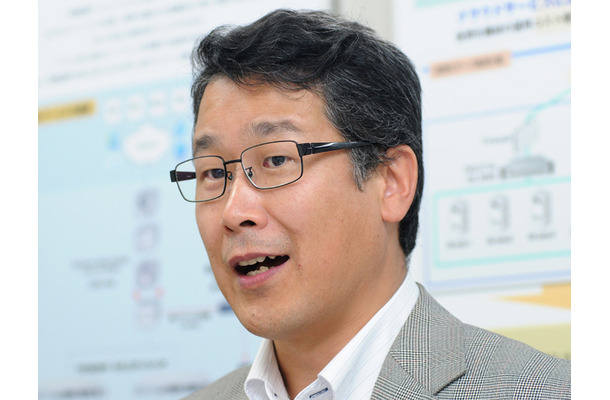

社内ネットワークを制御するアクセススイッチを用いた標的型攻撃の内部対策を提供する、韓国のスイッチベンダー PIOLINK, Inc. の日本支社 支社長 バク チャンウク氏に、標的型サイバー攻撃における内部対策のポイントについて話を聞いた。

――標的型サイバー攻撃は、既存の攻撃と本質的にどこが異なるのでしょうか?

従来の攻撃に比べて、明確な政治的または金銭的な目的があり、その達成のために、組織的な戦略や戦術を駆使し、目的を達するまで攻撃をしかけてくる点が異なると考えます。このような標的型サイバー攻撃は、もはやサイバーテロ、サイバー戦争と見るべきであり、防衛の観点、そして軍事的な戦略として国際的に捉えられている状況であると言えます。

――昨年、韓国の大手金融機関が標的型サイバー攻撃の対象となり、サービス停止など損害が出ました

2011年4月、韓国の大手金融機関がサイバー攻撃を受けて、約300台に及びサーバが破壊され、窓口やATMでの取引や、クレジットカードのサービスなどの金融システムが完全に停止し、完全復旧までに1ヶ月もかかったという事件が起こりました。検察当局の発表によると、金融機関から依頼を受けていたシステム管理会社のノートパソコンがマルウェアに感染し、約7ヶ月間にわたり調査や情報摂取が行われたあげく、最後にサーバのデータを完全削除する攻撃が実行されたそうです。韓国は、このような標的型サイバー攻撃が後を絶たず、IT先進国であると同時に、標的型攻撃の被害先進国でもあり、極めて現実的な脅威として受け止められています。

――サイバー攻撃を受けたその金融機関は対策として事件後に、パイオリンク社のスイッチ導入を進めているそうですが、次世代ファイアウォールでもIDS/IPSでもないネットワークスイッチが、サイバー攻撃対策に一体どのような役目を果たすのですか?

同金融機関は事件後に、従来の入口・出口対策の抜本的な見直しを行い、システム運用管理のための内部統制もこれまで以上に厳格に行っています。その上で、更なる対策としてセキュリティスイッチの導入を進めています。

社内にマルウェアが潜入すると、まず最初に行うことは社内ネットワークの情報取得です。何台PCやサーバがあって、管理者権限のあるIDはいったいどれなのか、アクティブディレクトリやファイルサーバはどこにあるのかを調査します。ここで重要なのは、こうした攻撃基盤構築時の物色の多くが、あくまで社内ネットワーク内で行われることにより、従来の入口・出口対策では検知できないことです。内部ネットワーク内の通信を制御するスイッチが、内部対策に有効な理由がここにあります。

当社のレイヤ2スイッチTiFRONTには、(1)スイッチ単独での攻撃検知と即時遮断及び自動解除、(2)他社セキュリティ製品と連動した攻撃検知と即時遮断、(3)内部ネットワークの可視化と不審通信のアラート機能、などのセキュリティ機能があります。

まず、スイッチ単独での攻撃検知と即時遮断ですが、ポート単位で細かく通信内容を判断して、IP Scannning 、Port Scannnig 、ARP Spoofing、 IP Spoofing などの、マルウェアが調査段階で利用する通信を自動検知して、自動で遮断し、攻撃がなくなったら自動解除することができます。

他社セキュリティ製品との連動とは、IDS/IPSやUTM、フィルタリングなどの製品が不審な通信を検知すると、TiFRONTが連動し、即時に発生元のPCをネットワークから遮断する機能です。セキュリティ機器からアラートが上がってから管理者が状況を判断して対処する必要がなく、タイムラグもありません。マカフィー社のIDS/IPS「Network Security Platform(NSP)」などの製品と連動して「ネットワークインフラで実現する多階層セキュリティ」として提供するパートナーもいます。その他、FireEye社のMPS、Fortinet社のUTMとも連動しています。

ネットワークの可視化は、TiFRONT統合管理システムであるTiManagerに、TiFRONTを経由した通信の情報が集約され、ここで全体像を把握できます。実際に導入してみて、ARPによるDoS攻撃のような、新たな攻撃が発見されたこともあります。このような内部ネットワークのログはサイバー攻撃や被害発覚後の調査にも不可欠です。疑わしい通信を行った端末は、TiFRONTおよびTiManagerにより、ユーザおよび管理者双方に、アラートが表示されます。

――TiFRONTはどのくらい実績があるのですか

2010年4月のリリース以来TiFRONTは、累計15,000台が導入されています。韓国の各市道の教育庁や地方自治体などに1,000台規模で導入されるなど、大規模事例もあります。価格は1台24万円から、IP電話機へ電源供給を行うためのPoE+対応機は38万円からです。

日本では2012年4月にリリースしておりますが、昨今の標的型サイバー攻撃が注目されていることから大学と大企業、そして製造業から多くのお問合せをいただいております。

――TiFRONTの今後の機能拡張計画を教えて下さい

まず、IDS/IPSとの連携ソリューションを強化し、より総合力を高めたいと考えています。また、TiFRONT同士のスタック機能を新たに開発中で、これによって、アクセスレイヤのみならず、ディストリビューションレイヤにも導入が可能になります。

特に日本市場での要求が高いMAC認証、WEB認証などの統合認証機能の開発も進めております。最後に、今後増えるだろうと予想しているIPv6でのサイバー攻撃に対する対応を含む、新たな未知の攻撃に対する対策強化を引き続き行っていきます。

――ありがとうございました。

![[インタビュー]ウイルス対策とハッキング対策は異なる LAC岩井氏 画像](/imgs/square_medium_large/229099.jpg)