JPCERT/CC、複数社のDNSサーバのキャッシュポイズニング脆弱性について注意喚起

エンタープライズ

その他

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

複数のDNSサーバにキャッシュポイズニング攻撃を許す脆弱性〜JPCERT/CCが警告

-

JPCERT/CC、企業向けセキュリティ指南「CSIRTガイド」などを公開

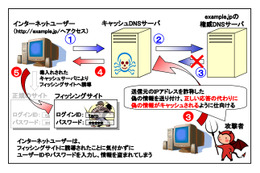

「キャッシュポイズニング」攻撃は、偽造したレスポンスパケットを送り込むことにより、DNSキャッシュサーバに偽のDNS情報をキャッシュさせるもので、そのDNSキャッシュサーバを使っているノードが、偽のサイトに誘導される可能性がある。本脆弱性の詳細は海外のセキュリティ研究者により2008年8月に公表される予定だったが、2008年7月22日当初の予定より早く攻撃手法が公開、さらに24日に本脆弱性を狙った攻撃ツールが公開された。

同文書によれば、DNSプロトコルと複数のDNSサーバ製品にキャッシュポイズニング攻撃を許す脆弱性があるとのこと。このため、近日中に本脆弱性を狙った攻撃が発生する可能性が高まったとのことで、JPCERT/CCは、管理者が各製品ベンダが提供する修正済ソフトウェアを早急に適用することを呼びかけている。これにより、クエリーパケットの送信元ポートがクエリーごとにランダムに変更されることとなり、攻撃が成功する確率が小さくなる。ただし、ファイアウォールなどで DNSサーバからの通信が制限される可能性があるため、設定変更の際には、事前にファイアウォールなどの設定を確認することが推奨されている。またDNSサーバをルータ等のゲートウェイ機器の内側に設置している場合、NAT/NAPT機能によってソースポートがランダムでなくなり、パッチによる効果が無くなる可能性があるため、この場合も設置環境の見直しを検討してほしいとのこと。

影響を受ける主要な製品は、ISC BIND(BIND 8を含む)、Microsoft DNSサーバ、複数のCisco製品、複数のJuniper製品(Netscreen社製品を含む)、YAHAMA RTシリーズ、古河電工FITELnetシリーズの一部など。JVNに記載されていない製品も影響を受ける可能性がある。

関連ニュース

-

複数のDNSサーバにキャッシュポイズニング攻撃を許す脆弱性〜JPCERT/CCが警告

複数のDNSサーバにキャッシュポイズニング攻撃を許す脆弱性〜JPCERT/CCが警告

-

JPCERT/CC、企業向けセキュリティ指南「CSIRTガイド」などを公開

JPCERT/CC、企業向けセキュリティ指南「CSIRTガイド」などを公開

-

Adobe Acrobatに新たな脆弱性、手動での更新を〜JPCERT/CCが注意喚起

Adobe Acrobatに新たな脆弱性、手動での更新を〜JPCERT/CCが注意喚起

-

CiscoやJuniperなどのSNMPv3を実装した複数製品に脆弱性〜JPCERT/CCが注意喚起

CiscoやJuniperなどのSNMPv3を実装した複数製品に脆弱性〜JPCERT/CCが注意喚起

-

IPA、X.Org製サーバについてセキュリティ上の注意喚起〜フォントファイルで任意コード実行

IPA、X.Org製サーバについてセキュリティ上の注意喚起〜フォントファイルで任意コード実行

-

JPCERT/CC、28日発表のAdobe Flash Playerの脆弱性は4月8日リリースのバージョンで修正済み

JPCERT/CC、28日発表のAdobe Flash Playerの脆弱性は4月8日リリースのバージョンで修正済み

-

Adobe Flash Playerに未修正の脆弱性〜JPCERT/CCが第三者が任意コードを実行する可能性を指摘

Adobe Flash Playerに未修正の脆弱性〜JPCERT/CCが第三者が任意コードを実行する可能性を指摘

-

JPCERT/CC、Debian GNU/Linux・Ubuntuに含まれるOpenSSL/OpenSSHの脆弱性に関する注意喚起

JPCERT/CC、Debian GNU/Linux・Ubuntuに含まれるOpenSSL/OpenSSHの脆弱性に関する注意喚起

-

IPA、SQLインジェクション攻撃についてあらためて注意呼びかけ

IPA、SQLインジェクション攻撃についてあらためて注意呼びかけ

-

JPCERT/CC、SQLインジェクションによるWebサイト改ざんを警告

JPCERT/CC、SQLインジェクションによるWebサイト改ざんを警告