ファイル分割というセキュリティ(1)——まず、セキュリティの基本を見直す

エンタープライズ

その他

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

企業向けログ機能付メッセンジャー「Yocto」、ITテレコムが日本全国に販売開始

-

JPCERT/CC、長期休暇前のセキュリティ対策実施状況再確認を呼びかけ

PCを持ち歩かなければ紛失する心配もないからリスクが軽減するとか、入退出をしっかりすればリスクが軽減するなど、さまざまなアプローチを各社ともに実行していることだろうが、その結果、日常の業務処理に不便な思いをすることも多々ある。それは当然で、これまでの対策は、持ち出せない、もしくは接触しないようにしようという行動面からのアプローチだったためだからだ。

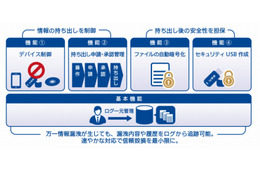

こうしたアプローチ以外にも、誰もがデータ抜き出せる気になれば、抜き出せるよねという前提にたって、作業内容(ログ)の監視をすることでデータの漏洩を防止する努力もある。また、新聞などを騒がす個人情報漏洩といえば、ウィニーがらみの事件も多い。社内リソースをいくら厳重に監視しても、個人のPCにデータを移動されたらまったく意味をなさない。これは、データの持ち出しを禁止したり、ログを監視することで重要データのコピー操作をチェックすることになる。

そこまでしても、いまだにデータは漏洩しており、不正アクセスやウィニー騒動は後を絶たない。

■我々は何をよりどころにするかがわかるひとつの指針

そんな中で、これからのセキュリティのあるべき姿の指標となるドキュメントがある。それは経済産業省が3月に改訂版を発行した「個人情報保護に関する法律についての経済産業分野を対象とするガイドライン」で、個人情報保護に関して、法律の観点から、「実行しておくべきこと」と、「実行しておいた方がいいこと」がまとめられている。このガイドラインに記載されていることを最低限実行しておけば、最低限個人情報保護を守ることにつながる。

ただ、これは最低限のことであり、完全ではない。交通事故と一緒で、信号を守って最高速度を厳守していれば事故が起きないのかといえばそんなわけはなく、自動車の整備も、運転中の気配りも必要だ。経産省のガイドラインを守っていれば個人情報を完全に守れるわけではない。

そのガイドラインを見ていくと、これまで我々が個人情報が保護できていると思っていることは、決して安全であるわけではないことがわかる。たとえば、「2.法解釈」の「2-1定義」にある「2-1-1の個人情報の定義」では、「個人情報に関して、暗号化等によって秘匿化されているかどうかは問わない。ただし、高度な暗号化等による秘匿化を講じることは望ましい。」とある。つまり、暗号化したからといっても安全というわけではないが、暗号化しないよりはしたほうがいいということだ。

また、ガイドラインでは「他の情報と容易に照合することができ、それにより特定の個人を識別することができる」状態は個人情報が安全だとはいえないとしている。たとえ個人情報が含まれていなくても、個人を断定するためのコード番号があり、その参照先がすぐにひもづけできるような状態にあれば、それは個人情報だ。

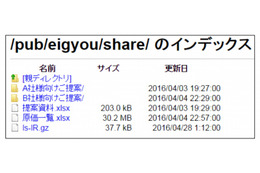

極端な話、Excelで作った個人情報リストの中で、名前と住所の列を同じ並びのまま別のファイルにして送ったとしても、それはExcelを開いて単にマージすればすぐに個人情報として復活できる。それぞれzipで圧縮したとしても、一緒に送れば個人情報をいとも簡単に復旧できるので、それらのファイルや保存メディアが漏洩したら、個人情報を適切に扱わなかったという判断が下される。

■経産省が考える技術面で判断する安全というアプローチ

我々がほしいものは、どうすれば安心して個人情報を適切に扱いながら仕事ができる方法は何なのかということだ。この方向性に関してのヒントも、経産省のガイドラインに記されている。ガイドラインの「2-2-3.個人データの管理」がまさにその部分だ。かなりのページが費やされているが、ここにかかれているほとんどが、責任者を決めて人間とPCの管理をしっかり実行していくという、ごくごく普通のことがかかれている。

そう。ごく普通のことをやっていることが個人情報を保護する上で最低限必要なのだ。細かいところはオリジナルのガイドラインを追っておもらうことにして、もっとも気になる部分をいくつかピックアップする。

ガイドラインの33ページにある「技術的安全管理措置」の項目には、技術面からの安全措置としてやっておくべきことの例が8項目ある。ここに記載してあることは、ユーザアクセス認証の仕組みや、ログ記録、不正ソフトウェア対策などと、ごく基本的なことばかりだ。どこの組織でも必ずや実行していることだろう。

しかし、どこの組織でもあまり定義していないだろうなと思われる部分がある。それは、個人データの移送・送信時の対策で、移送時の紛失・盗難が生じたときを考慮して、データの秘匿化があげられている。それは。ネットでメールを送るときだけではなく、郵送や宅配時にも考慮すべきこととして記されている。リアル郵送時の紛失・盗難を考えることなど、通常の組織ではほとんど考えたこともないだろう。しかし、よくよく考えるとその通りなのだ。危険な要素はネットだけではない。

さらにだ、いくら現場が個人情報保護を徹底して実行したとしても、サーバにアクセスされてデータをひきぬかれたら終わりだ。どんなにサーバは安全だといっても、サーバ上のデータにまで危機感を持っていた組織はどれだけあるだろうか。ガイドラインでは、サーバ回りに施すこととして、「個人データへのアクセス権限を有する者が使用できる端末又はアドレス等の識別と認証」を実施することが望まれると記載してある。

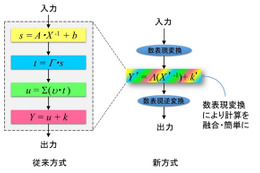

このあたりは、どの組織でもが最低限実施していることだろう。ガイドラインが例として出している認証方法は、MACアドレス認証、IPアドレス認証、電子証明書の利用ということが羅列されており、この最後に例として出している技術が、秘密分散技術を用いた認証の実施という記載だ。秘密分散技術は、1つの文書をいくつにも分散し、そのなかのいくつかがあれば元のファイルに復活できるというものだ。

次回は、ファイル分割技術を応用した「割符」について各社の取り組みや製品などを紹介する。

<続く>