DNSキャッシュサーバを使用した「DNSアンプ」攻撃が発生中……再帰的な問い合わせを悪用

エンタープライズ

セキュリティ

-

もう容量不足で悩まない!クラウドファンディング10億円の話題作「UGREEN NASync DXP2800」【PR】

-

【インタビュー】標的型サイバー攻撃、目的達成後は素早く逃げる

-

ドメインレジストラが忍者ツールズなどDNS情報を初期化

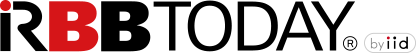

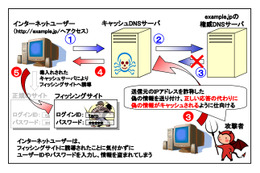

報告によると、外部からの再帰的な問い合わせを許可しているDNSキャッシュサーバ (オープンリゾルバ) を攻撃者は使用して、攻撃を行っているとのこと。攻撃対象のIPアドレスを送信元IPアドレスに偽装した再帰的な問い合わせパケットをオープンリゾルバに送信することで、大量の応答パケットや巨大なサイズの応答パケットを攻撃対象(Webサイトなど)に送りつける、いわゆる「DNSアンプ」(DNS amp、DNS増幅)攻撃を行っているという。

ソフトウェア製品の一部には、インストール時に自動的にDNSサーバがインストールされる製品があり、意図せずオープンリゾルバとして稼働している可能性がある。オープンリゾルバは、攻撃者によってDDoS攻撃に使用される可能性があるため、JPCERT/CCでは、自身の運用しているサーバやネットワーク機器でDNSキャッシュサーバが稼働しているか確認し、それらの設定を適切にすることを推奨している。

DNS キャッシュサーバの設定に注意(JPCERT/CC)

https://www.jpcert.or.jp/tips/2013/wr131201.html

※[お詫びと訂正:2013-04-19]初出時の記述において一部誤りがございました。ここに訂正するとともに、お詫び申し上げます。