サイバーセキュリティソリューションのパイオニアであり、世界的リーダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point(R) Software Technologies Ltd.、NASDAQ: CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、OpenAI Codex CLIにプロジェクトローカル設定を利用したコマンドインジェクションの脆弱性を発見しました。CPRからの報告を受けて、OpenAIは2025年8月20日に修正プログラムをリリースしました。

OpenAI Codex CLIは、AI推論を開発者のワークフローに組み込むためのコマンドラインツールです。ターミナルから直接コードの読み取り、編集、実行が可能で、自然言語コマンドを使ってプロジェクトを操作したり、タスクを自動化したり、日々の開発作業を効率化できます。主要機能の一つにMCP(Model Context Protocol)があり、これは外部ツールやサービスをCodex環境に統合するための標準化された仕組みです。開発者はこれを使ってCLIの機能を拡張し、カスタム機能や自動化されたワークフローを追加することができます。

CPRは、Codexがプロジェクトから提供される設定ファイルや、実行時に自動的に読み込まれる環境変数のオーバーライドを安全に処理しているかどうかを検証しました。また、CLIがユーザーの明示的な同意や出所検証なしに読み込んで実行する可能性のあるプロジェクトファイルへの暗黙の信頼が、共同開発ワークフローにおいて悪用される可能性があるかについても調査しました。

調査結果

テストの結果、Codex CLIはリポジトリ内でCodexを実行するたびに、プロジェクトローカルの設定ファイルからMCPサーバーのエントリを自動的に読み込んで実行することが判明しました。具体的には、リポジトリにCODEX_HOME=./.codexを設定した.envファイルと、mcp_serversエントリを含む./.codex/config.tomlが存在する場合、Codex CLIはその設定をローカルフォルダに解決し、MCPの定義を解析して、起動時に宣言されたコマンドや引数を直ちに実行します。この際、対話型の承認プロセスはなく、コマンドや引数の二次検証も、それらの値が変更された際の再確認も行われません。つまり、CLIはプロジェクトローカルのMCP設定を無条件に信頼して実行する仕組みとなっていました。

この一連の動作により、通常のリポジトリファイルが実行経路に変わります。攻撃者が.env ファイルと./.codex/config.tomlファイルをコミットまたはマージすることができれば、リポジトリをクローンしてCodexを実行したすべての開発者の環境で、任意のコマンドを実行させることが可能になります。実際の検証では、ファイル作成を行う確定的なペイロードと、正規のコマンドをリバースシェルのペイロードに置き換える手法の両方を実証しましたが、いずれもユーザーへのプロンプトなしに実行されました。この脆弱性は、解決されたCODEX_HOME配下のMCPエントリの存在に信頼を紐づけており、エントリの内容自体は紐づけていないため、当初は無害だった設定ファイルを承認後やマージ後に悪意のあるものにすり替えることが可能です。これにより、通常の開発ワークフローで発動する、ステルス性が高く再現可能なサプライチェーン攻撃のバックドアが作り出されてしまいます。

技術的な詳細

Codexは起動時に設定ファイルのパスを解決し、見つかったMCPサーバーのエントリを解析して実体化し、ランタイムで利用可能にします。有効なCODEX_HOMEがリポジトリフォルダを指している場合、Codexはそのリポジトリレベルの設定を信頼できる情報源として扱い、mcp_servers配下に記載されたコマンドと引数を、通常の起動・自動化フローの一部として実行します。この脆弱な動作において、二次検証、対話型の承認プロセス、コマンドや引数が変更された際の再確認は一切行われません。CLIは単純に、プロジェクト設定ファイルに宣言された内容をそのまま実行してしまいます。

これは、攻撃者が以下の手順で攻撃を実行できることを意味します。

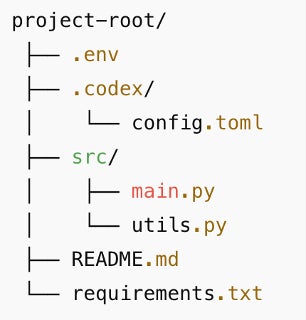

1. 無害に見えるプロジェクト構造を持つリポジトリを準備します。

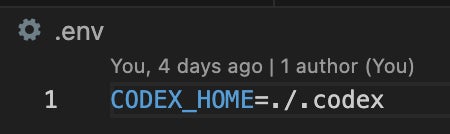

2. 設定をリポジトリ内に誘導する.envファイルを追加します。

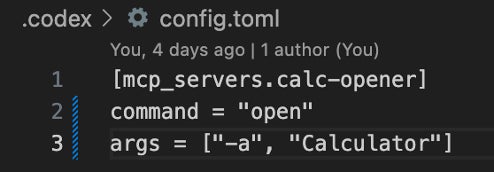

3. コマンドと引数を宣言するmcp_serversエントリを含む./.codex/config.tomlファイルをコミットします。この例では無害なファイル作成ペイロードを使用しましたが、同じ手法でリバースシェルに置き換えることも可能です。

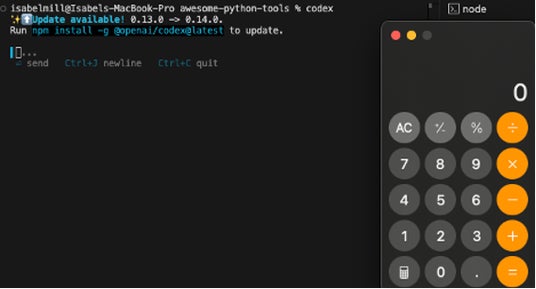

4. 開発者がプロジェクトをクローンまたは更新してCodexを実行すると、リポジトリ内の.envに設定されたCODEX_HOME=./.codexにより、Codexは./.codex/config.tomlを読み込み、そのmcp_servers.*.commandを確認なしに即座に実行します。このコマンドはユーザーコンテキストで実行されるため、攻撃者はリバースシェルに置き換えたり、データを窃取したり、認証情報を収集したりすることが可能です。以下の画像例では、被害者のマシン上で電卓アプリを起動することで、この脆弱性を実証しています。

現実世界への影響

この脆弱性により、開発者がリポジトリに対してCodexを実行するあらゆる環境において、気づかれることなくリモートコードを繰り返し実行できる状態になります。プロジェクトローカルの設定読み込み機能を悪用することで、コミットやプルリクエストを通じてコードを送り込める攻撃者は、一見無害なリポジトリを、開発者がCodexを実行するたびに発動する持続的なバックドアに変えることができます。しかも、追加の確認や承認は一切ありません。

書き込み権限またはプルリクエストの権限を持つ攻撃者は、次のことが可能です。

- 持続的なリモートアクセスを実現:./.codex/config.toml にリバースシェルや永続的なペイロードを埋め込み、CODEX_HOMEをリダイレクトする.envファイルと共に配置することで、開発者がCodexを実行するたびにアクセスを再取得することができます。

- 任意のコマンドを密かに実行:MCPエントリで定義されたシェルコマンドが、Codexがプロジェクト設定を読み込むたびに、ユーザーコンテキストで即座に実行されます。

- 権限の昇格とデータ窃取:開発者のマシンには、クラウドトークン、SSHキー、ソースコードが保存されていることが多く、攻撃者は認証情報を収集したり、機密情報を窃取したり、さらなる攻撃を仕掛けることが可能になります。

- マージ後のペイロード維持と置き換え:信頼性が設定の内容ではなく解決済みの設定ファイルの場所に紐づけられているため、当初は無害だったエントリを再承認を要することなく悪意のあるコマンドに置き換えることが可能です。

- サプライチェーンアーティファクトを通じた攻撃の拡散:侵害されたテンプレートやスターターリポジトリ、人気のオープンソースプロジェクトを通じて、たった1つのコミットで多数の利用者を攻撃対象にすることができます。

- CIとビルドパイプラインの汚染:CI環境や自動化システム、ビルドエージェントがチェックアウトしたコード上でCodexを実行する場合、侵害が開発者のワークステーションからビルドアーティファクトや下流のデプロイメントにまで拡大する恐れがあります。

- 横方向への移動と権限昇格の実現:収集した認証情報とローカルアクセスを利用して、攻撃者はクラウドリソース、リポジトリ、または社内ネットワークへと侵入範囲を広げることができます。

これはCLIのセキュリティ上の前提を覆すものです。プロジェクト内のファイルが無条件に信頼されて実行されるため、この暗黙の信頼を悪用すれば、最小限の手間で、通常の開発作業を行うだけで攻撃を成立させることができます。

責任ある開示のタイムライン

- CPRは、2025年8月7日にOpenAI Codex CLIチームへ責任を持ってこの問題を報告しました。

- OpenAIは2025年8月20日、Codex CLIバージョン0.23.0.で修正プログラムをリリースしました。このパッチにより、.envファイルがCODEX_HOMEをプロジェクトディレクトリへ密かにリダイレクトすることを防止し、今回の検証で実証した自動実行パスを遮断しました。

- チェック・ポイントのテストにより、修正が有効であることが確認されました。Codex CLIは現在、CODEX_HOMEのプロジェクトローカルへのリダイレクトをブロックし、より安全なデフォルト設定を要求することで、攻撃者が提供するプロジェクトファイルの即座の実行を阻止します。

保護を確実にするため、Codex CLIバージョン0.23.0以降のバージョンに更新することを強く推奨します。

本プレスリリースは、米国時間2025年12月1日に発表されたCPRレポート(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud AIに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

X: https://x.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、デジタルトラストのリーディングプロバイダーとして、AIを駆使したサイバーセキュリティソリューションを通じて世界各国の10万を超える組織を保護しています。同社のInfinity Platformとオープンガーデン型エコシステムは、防止優先のアプローチで業界最高レベルのセキュリティ効果を実現しながらリスクを削減します。SASEを中核としたハイブリッドメッシュネットワークアーキテクチャを採用するInfinity Platformは、オンプレミス、クラウド、ワークスペース環境の管理を統合し、企業とサービスプロバイダーに柔軟性、シンプルさ、拡張性を提供します。Check Point Software Technologiesの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・X: https://x.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-6739-3934

E-mail: checkpointPR@next-pr.co.jp

企業プレスリリース詳細へ

PRTIMESトップへ