システム運用・設計における10の落とし穴

ブロードバンド

セキュリティ

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

富士通、オフコン基盤をクラウド化するサービスを提供開始……リソースをIaaS型で提供

-

タモリ、「食わず嫌い王」に参戦決定! 「いいとも」火曜チームと“夢の対決”

レポートでは、設計上・運用上の弱点を生む10の落とし穴として「メールチェックとサーバ等の運用管理用の端末が同一」「分離できていないネットワーク」「止められないファイル共有サービス」「初期キッティングで配布される共通のローカルAdministrator」「使いこなせないWindowsセキュリティログ」「パッチ配布のためのDomain Admin」「ファイアウォールのフィルタリングルール形骸化」「不足している認証プロキシの活用とログ分析」「なんでも通すCONNECTメソッド」「放置される長期間のhttpセッション」を挙げ、それぞれについて詳しく解説している。

システム運用・設計における10の落とし穴(IPA)

《吉澤亨史@ScanNetSecurity》関連ニュース

-

富士通、オフコン基盤をクラウド化するサービスを提供開始……リソースをIaaS型で提供

富士通、オフコン基盤をクラウド化するサービスを提供開始……リソースをIaaS型で提供

-

タモリ、「食わず嫌い王」に参戦決定! 「いいとも」火曜チームと“夢の対決”

タモリ、「食わず嫌い王」に参戦決定! 「いいとも」火曜チームと“夢の対決”

-

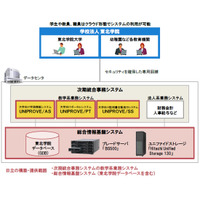

東北学院、幼稚園から大学までの事務システムをクラウドで統合

東北学院、幼稚園から大学までの事務システムをクラウドで統合

-

東京五輪新国立競技場手掛けるザハ・ハディド、日本初個展 10月18日から

東京五輪新国立競技場手掛けるザハ・ハディド、日本初個展 10月18日から

-

Yahoo! JAPAN、トップページで「笑っていいとも!」……記念デザインに変更

Yahoo! JAPAN、トップページで「笑っていいとも!」……記念デザインに変更

-

たけしも「いいとも」司会者のオファー来ていた……タモリも知らなかった32年目の真実

たけしも「いいとも」司会者のオファー来ていた……タモリも知らなかった32年目の真実

-

「電子書籍アワード2014」、大賞は『進撃の巨人』……諫山氏「大変光栄」

「電子書籍アワード2014」、大賞は『進撃の巨人』……諫山氏「大変光栄」

-

タミヤRC誕生40周年、RC使いNo1は誰だ?!…メディア対抗レース開催

タミヤRC誕生40周年、RC使いNo1は誰だ?!…メディア対抗レース開催