【テクニカルレポート】またも日本国内のWebサイトが狙われる-「ライザムーン」攻撃ふたたび……トレンドマイクロ・セキュリティブログ

ブロードバンド

セキュリティ

-

ガジェットレポートは動画でチェック!RBBTODAY YouTube公式

-

【テクニカルレポート】相次ぐサイバー攻撃 企業はサーバセキュリティの見直しを……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】被害確認! 偽システム修復ツール「Windows Recovery」……トレンドマイクロ・セキュリティブログ

今や不正プログラム拡散の常とう手段となった正規 Webサイトの改ざん。2011年4月に本ブログにおいて「Lizamoon(ライザムーン)」と総称される SQLインジェクションによる大規模正規 Web改ざん攻撃が日本国内の Webサイトにも被害が及んでいることをお知らせしました。

「LizaMoon」:大規模なSQLインジェクションによるWeb改ざんを確認

http://blog.trendmicro.co.jp/archives/4034

日本のWebサイトも改ざん被害-「ライザムーン」攻撃詳報

http://blog.trendmicro.co.jp/archives/4053

その後、本攻撃で使用された不正サイトは 1ヶ月ほどは大きな動きがなかったのですが、5月に入ってからまた息を吹き返したように活動を再開したものと見られます。

■新たに確認した不正URLもすべて「Webレピュテーション」でブロック

本攻撃を4月に確認した際、不正プログラムのダウンロード元となる不正サイトの URLは末尾が「/ur.php」であるという特徴がありました。5月にリージョナルトレンドラボが新たに確認した不正URL 2件も、この特徴通りに末尾が「/ur.php」となっています。

vc{BLOCKED}a.com/ur.php

st{BLOCKED}l.com/ur.php

なお、これらのURLへの接続は、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の「Webレピュテーション」技術によってブロックできていたことを確認しています。

■日本語を表示する複数のWebサイトも改ざん被害に

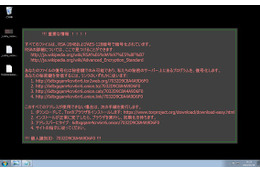

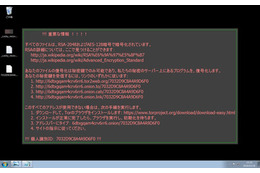

リージョナルトレンドラボによる調査の結果、日本国内のWebサイトや、日本語を表示可能な海外のWebサイトなど複数の正規サイトが「ライザムーン」攻撃によって改ざんが行われたことを確認しています。そのうちの1つのサイトが図1です(モザイク処理しています)。

このサイトのソースコードを確認すると、4月の攻撃でも使用されていた「vc{BLOCKED}a.com/ur.php」という URL が挿入されていることがわかります(図2 の赤四角部分参照)。「ライザムーン」攻撃によって不正に追加され、サイトを訪問したユーザを意図しないままに不正サイトへ転送させることを目的としていると見られます。

■現状の被害は限定的だが、Webサイト運営元の企業は改めて対策の点検を

このたび”再発”した「ライザムーン」攻撃ですが、今のところ改ざん被害にあった国内の Webサイトの数は数件に留まっています。しかしながら、昨今は外部からシステムへの不正侵入などをきっかけにした個人情報の流出など、企業にとってサイバー攻撃への対応は必要不可欠なものとなっており、予断を許さない状況であることは間違いありません。

Webサイトを運営している企業・団体におかれましては、今一度自社の Webサーバの運用とセキュリティ対策状況をご確認ください。特に、サイト改ざんの痕跡はないか、アプリケーションの脆弱性への対応は適切になされているか、不正侵入対策が行われているか、といったシステム面の確認に加え、パスワード管理などの運用面もあわせてメンテナンスください。

※同記事はトレンドマイクロ株式会社による「セキュリティブログ」の転載記事である。